|

| Đăng Kí | Hỏi/Đáp | Danh Sách | Lịch | Bài Trong Ngày | Tìm Kiếm |

|

||||||||

|

|

||||||||

|

Chia Sẽ Kinh Nghiệm Về IT

Chia Sẽ Kinh Nghiệm Về IT

|

|

|

Công Cụ | Xếp Bài |

|

|

#1 | ||||

|

Guest

Trả Lời: n/a

|

BẢO MẬT MẠNG KHÔNG DÂY (Full)

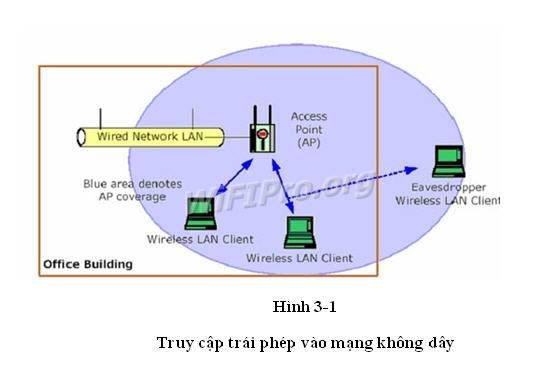

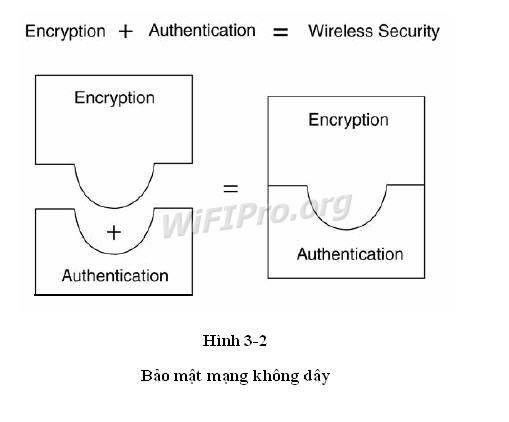

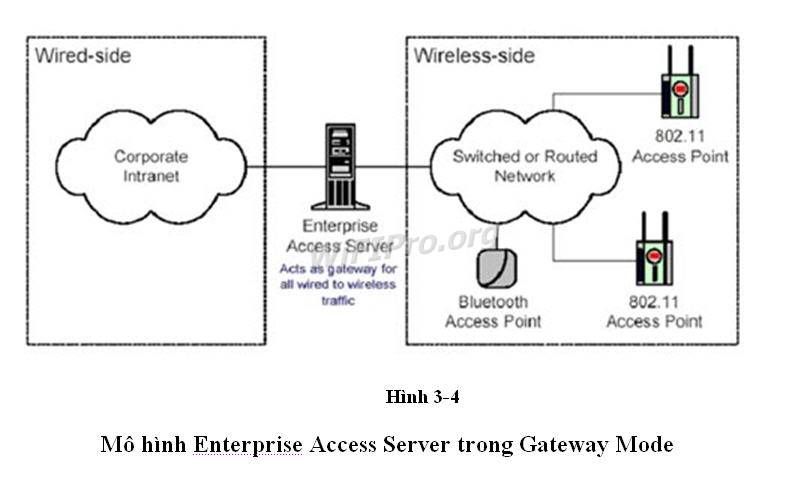

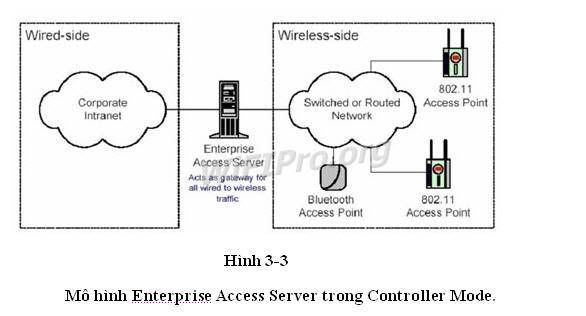

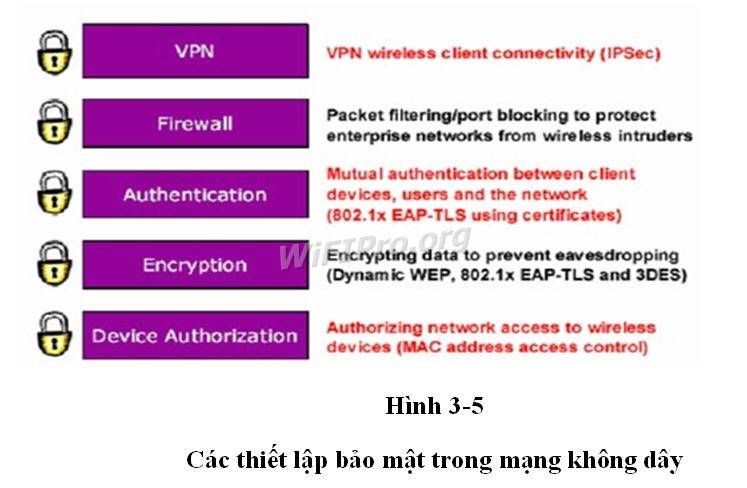

BẢO MẬT MẠNG KHÔNG DÂY Để kết nối tới một mạng LAN hữu tuyến ta cần phải truy cập theo đường truyền bằng dây cáp, phải kết nối một PC vào một cổng mạng. Với mạng không dây ta chỉ cần có máy của ta trong vùng sóng bao phủ của mạng không dây. Điều khiển cho mạng có dây là đơn giản: đường truyền bằng cáp thông thường được đi trong các tòa nhà cao tầng và các port không sử dụng có thể làm cho nó disable bằng các ứng dụng quản lý. Các mạng không dây (hay vô tuyến) sử dụng sóng vô tuyến xuyên qua vật liệu của các tòa nhà và như vậy sự bao phủ là không giới hạn ở bên trong một tòa nhà. Sóng vô tuyến có thể xuất hiện trên đường phố, từ các trạm phát từ các mạng LAN này, và như vậy ai đó có thể truy cập nhờ thiết bị thích hợp. Do đó mạng không dây của một công ty cũng có thể bị truy cập từ bên ngoài tòa nhà công ty của họ.  Để cung cấp mức bảo mật tối thiểu cho mạng WLAN thì ta cần hai thành phần sau: Quote: ·Cách thức để xác định ai có quyền sử dụng WLAN - yêu cầu này được thỏa mãn bằng cơ chế xác thực( authentication) . ·Một phương thức để cung cấp tính riêng tư cho các dữ liệu không dây – yêu cầu này được thỏa mãn bằng một thuật toán mã hóa ( encryption).  II.Bảo mật mạng không dây(WLAN) Một WLAN gồm có 3 phần: Wireless Client, Access Points và Access Server. Quote: + Wireless Client điển hình là một chiếc laptop với NIC (Network Interface Card) không dây được cài đặt để cho phép truy cập vào mạng không dây. + Access Points (AP) cung cấp sự bao phủ của sóng vô tuyến trong một vùng nào đó (được biết đến như là các cell (tế bào)) và kết nối đến mạng không dây. + Còn Access Server điều khiển việc truy cập. Một Access Server (như là Enterprise Access Server (EAS) ) cung cấp sự điều khiển, quản lý, các đặc tính bảo mật tiên tiến cho mạng không dây Enterprise Một bộ phận không dây có thể được kết nối đến các mạng không dây tồn tại theo một số cách. Kiến trúc tổng thể sử dụng EAS trong “Gateway Mode” hay “Controller Mode”. Trong Gateway Mode ( hình 3-4) EAS được đặt ở giữa mạng AP và phần còn lại của mạng Enterprise. Vì vậy EAS điều khiển tất cả các luồng lưu lượng giữa các mạng không dây và có dây và thực hiện như một tường lửa.  Trong Controll Mode (hình 3-3), EAS quản lý các AP và điều khiển việc truy cập đến mạng không dây, nhưng nó không liên quan đến việc truyền tải dữ liệu người dùng. Trong chế độ này, mạng không dây có thể bị phân chia thành mạng dây với firewall thông thường hay tích hợp hoàn toàn trong mạng dây Enterprise. Kiến trúc WLAN hỗ trợ một mô hình bảo mật được thể hiện trên hình 4. Mỗi một phần tử bên trong mô hình đều có thể cấu hình theo người quản lý mạng để thỏa mãn và phù hợp với những gì họ cần.

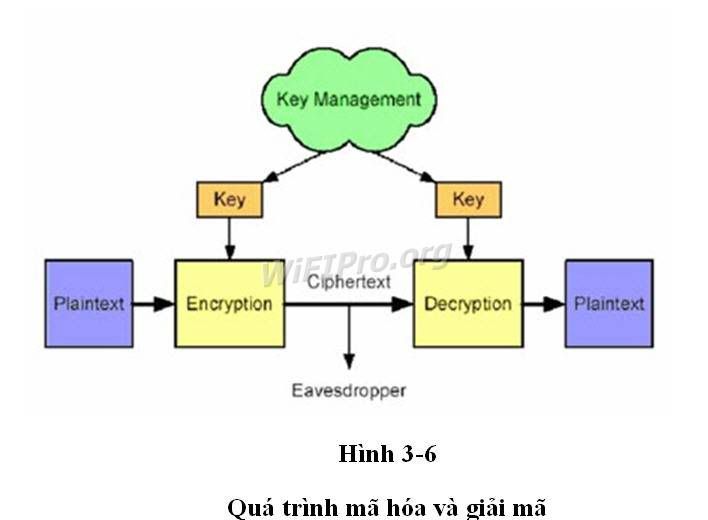

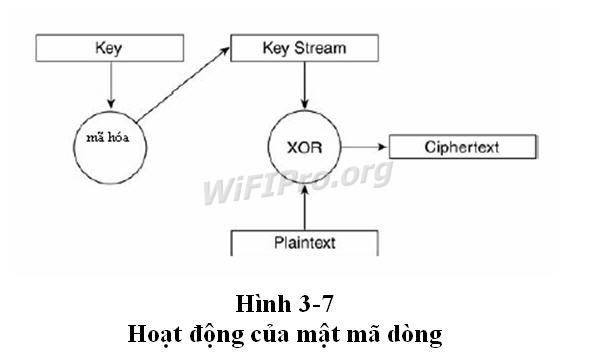

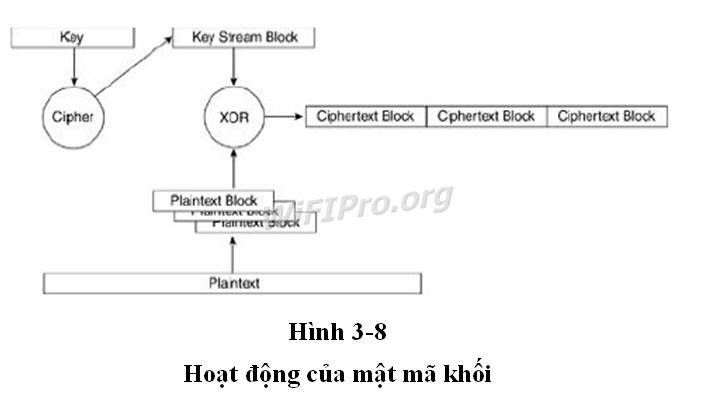

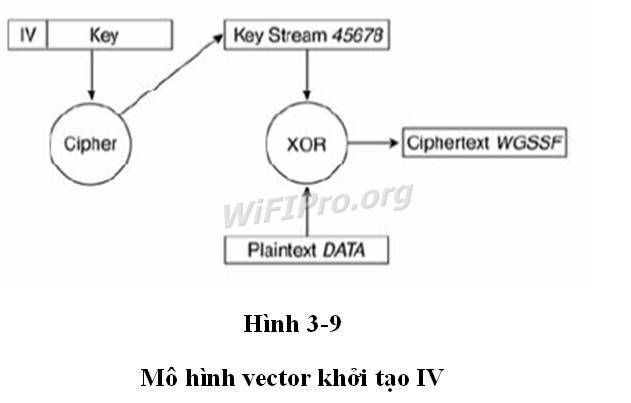

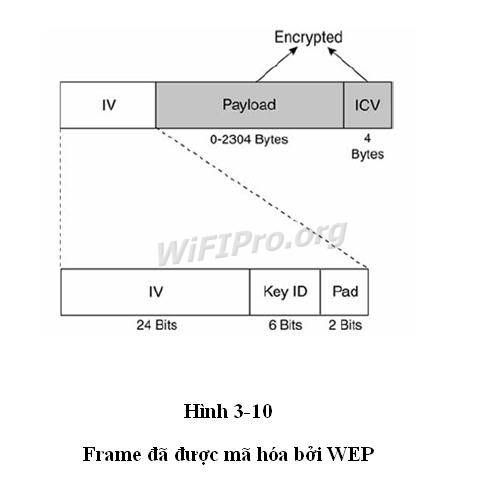

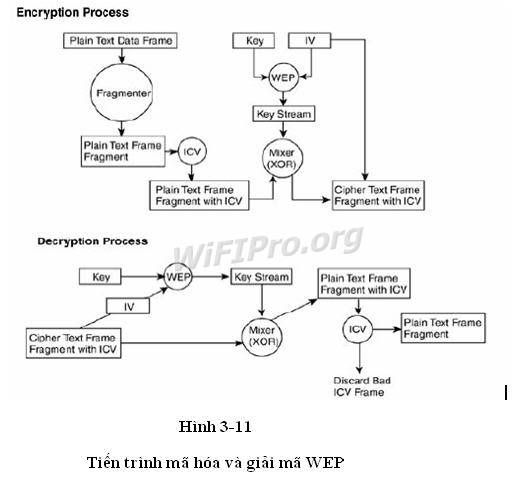

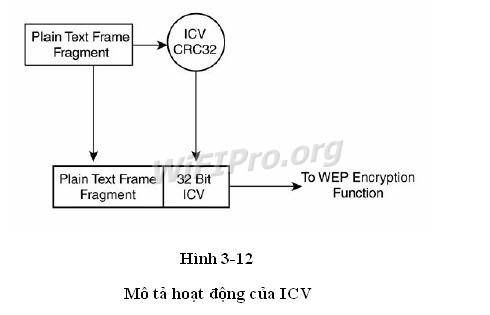

III. MÃ HÓA Quote: Mã hóa là biến đổi dữ liệu để chỉ có các thành phần được xác nhận mới có thể giải mã được nó. Quá trình mã hóa là kết hợp plaintext với một khóa để tạo thành văn bản mật (Ciphertext). Sự giải mã được bằng cách kết hợp Ciphertext với khóa để tái tạo lại plaintext gốc như hình 3-6. Quá trình xắp xếp và phân bố các khóa gọi là sự quản lý khóa.  Có hai loại mật mã: Quote: •Mật mã dòng (stream ciphers) •Mật mã khối ( block ciphers) Cả hai loại mật mã này hoạt động bằng cách sinh ra một chuỗi khóa ( key stream) từ một giá trị khóa bí mật. Chuỗi khóa sau đó sẽ được trộn với dữ liệu (plaintext) để sinh dữ liệu đã được mã hóa. Hai loại mật mã này khác nhau về kích thước của dữ liệu mà chúng thao tác tại một thời điểm. Quote: Mật mã dòng phương thức mã hóa theo từng bit, mật mã dòng phát sinh chuỗi khóa liên tục dựa trên giá trị của khóa, ví dụ một mật mã dòng có thể sinh ra một chuỗi khóa dài 15 byte để mã hóa một frame và môt chuỗi khóa khác dài 200 byte để mã hóa một frame khác.  Mật mã dòng là một thuật toán mã hóa rất hiệu quả, ít tiêu tốn tài nguyên (CPU). Quote: Ngược lại, mật mã khối sinh ra một chuỗi khóa duy nhất và có kích thước cố định(64 hoặc 128 bit). Chuỗi kí tự chưa được mã hóa( plaintext) sẽ được phân mảnh thành những khối(block) và mỗi khối sẽ được trộn với chuỗi khóa một cách độc lập. Nếu như khối plaintext nhỏ hơn khối chuỗi khóa thì plaintext sẽ được đệm thêm vào để có được kích thước thích hợp. Tiến trình phân mảnh cùng với một số thao tác khác của mật mã khối sẽ làm tiêu tốn nhiều tài nguyên CPU.  Tiến trình mã hóa dòng và mã hóa khối còn được gọi là chế độ mã hóa khối mã điện tử ECB ( Electronic Code Block). Chế độ mã hóa này có đặc điểm là cùng một đầu vào plaintext ( input plain) sẽ luôn luôn sinh ra cùng một đầu ra ciphertext (output ciphertext). Đây chính là yếu tố mà kẻ tấn công có thể lợi dụng để nhận dạng của ciphertext và đoán được plaintext ban đầu. Một số kỹ thuật mã hóa có thể khắc phục được vấn đề trên: Quote: ·Sử dụng vector khởi tạo IV ( Initialization Vector) ·Chế độ phản hồi (FeedBack) a)Vector khởi tạo IV  Vector khởi tạo IV là một số được thêm vào khóa và làm thay đổi khóa . IV được nối vào khóa trước khi chuỗi khóa được sinh ra, khi IV thay đổi thì chuỗi khóa cũng sẽ thay đổi theo và kết quả là ta sẽ có ciphertext khác nhau. Ta nên thay đổi giá trị IV theo từng frame. Theo cách này nếu một frame được truyền 2 lần thì chúng ta sẽ có 2 ciphertext hoàn toàn khác nhau cho từng frame. a)Chế độ phản hồi (Feedback Modes) Chế độ phản hồi cải tiến quá trình mã hóa để tránh việc một plaintext sinh ra cùng một ciphertext trong suốt quá trình mã hóa. Chế độ phản hồi thường được sử dụng với mật mã khối. b)Thuật toán WEP(Wired Equivalent Privacy ) Chuẩn 802.11 cung cấp tính riêng tư cho dữ liệu bằng thuật toán WEP. WEP dựa trên mật mã dòng đối xứng RC4( Ron’s code 4) được Ron Rivest thuộc hãng RSA Security Inc phát triển.. Quote: Thuật toán mã hóa RC4 là thuật toán mã hóa đối xứng( thuật toán sử dụng cùng một khóa cho việc mã hóa và giải mã). WEP là thuật toán mã hóa được sử dụng bởi tiến trình xác thực khóa chia sẻ để xác thực người dùng và mã hóa dữ liệu trên phân đoạn mạng không dây.  Để tránh chế độ ECB(Electronic Code Block) trong quá trình mã hóa, WEP sử dụng 24 bit IV, nó được kết nối vào khóa WEP trước khi được xử lý bởi RC4. Giá trị IV phải được thay đổi theo từng frame để tránh hiện tượng xung đột. Hiện tượng xung đột IV xảy ra khi sử dụng cùng một IV và khóa WEP kết quả là cùng một chuỗi khóa được sử dụng để mã hóa frame. Chuẩn 802.11 yêu cầu khóa WEP phải được cấu hình trên cả client và AP khớp với nhau thì chúng mới có thể truyền thông được. Mã hóa WEP chỉ được sử dụng cho các frame dữ liệu trong suốt tiến trình xác thực khóa chia sẻ. WEP mã hóa những trường sau đây trong frame dữ liệu: Quote: ·Phần dữ liệu (payload) ·Giá trị kiểm tra tính toàn vẹn của dữ liệu ICV (Integrity Check value) Tất cả các trường khác được truyền mà không được mã hóa. Giá trị IV được truyền mà không cần mã hóa để cho trạm nhận sử dụng nó để giải mã phần dữ liệu và ICV  Ngoài việc mã hóa dữ liệu 802.11 cung cấp một giá trị 32 bit ICV có chức năng kiểm tra tính toàn vẹn của frame. Việc kiểm tra này cho trạm thu biết rằng frame đã được truyền mà không có lỗi nào xảy ra trong suốt quá trình truyền. ICV được tính dựa vào phương pháp kiểm tra lỗi bits CRC-32( Cyclic Redundancy Check 32). Trạm phát sẽ tính toán giá trị và đặt kết quả vào trong trường ICV, ICV sẽ được mã hóa cùng với frame dữ liệu. Trạm thu sau nhận frame sẽ thực hiện giải mã frame, tính toán lại giá trị ICV và so sánh với giá trị ICV đã được trạm phát tính toán trong frame nhận được. Nếu 2 giá trị trùng nhau thì frame xem như chưa bị thay đổi hay giả mạo, nếu giá trị không khớp nhau thì frame đó sẽ bị hủy bỏ.  Do WEP sử dụng RC4, nếu RC4 được cài đặt không thích hợp thì sẽ tạo nên một giải pháp bảo mật kém. Cả khóa WEP 64 bit và 128 bit đều có mức độ yếu kém như nhau trong việc cài đặt 24 bit IV và cùng sử dụng tiến trình mã hóa có nhiều lỗ hỏng. Tiến trình này khởi tạo giá trị ban đầu cho IV là 0, sau đó tăng lên 1 cho mỗi frame được truyền. Trong một mạng thường xuyên bị nghẽn, những phân tích thống kê cho thấy rằng tất cả các giá trị IV(224 )sẽ được sử dụng hết trong nửa ngày. Điều này có nghĩa là sẽ khởi tạo lại giá trị IV ban đầu là 0 ít nhất một lần trong ngày. Đây chính là lổ hỏng cho các hacker tấn công. Khi WEP được sử dụng, IV sẽ được truyền đi mà không mã hóa cùng với mỗi gói tin đã được mã hóa cách làm này tạo ra những lỗ hỏng bảo mật sau: Quote: · Tấn công bị động để giải mã lưu lượng, bằng cách sử dụng những phân tích thống kê, khóa WEP có thể bị giải mã · Dùng các phần mềm miễn phí để tìm kiếm khóa WEP như là: AirCrack , AirSnort, dWepCrack, WepAttack, WepCrack, WepLab. Khi khóa WEP đã bị crack thì việc giải mã các gói tin có thể được thực hiện bằng cách lắng nghe các gói tin đã được quảng bá, sau đó dùng khóa WEP để giải mã chúng. vKhóa WEP Chức năng chính của WEP là dựa trên khóa, là yếu tố cơ bản cho thuật toán mã hóa. Khóa WEP là một chuỗi kí tự và số được sử dụng theo 2 cách: -Khóa WEP được sử dụng để định danh xác thực client -Khóa WEP được dùng để mã hóa dữ liệu Khi client sử dụng WEP muốn kết nối với AP thì AP sẽ xác định xem client có giá trị khóa chính xác hay không? Chính xác ở đây có nghĩa là client đã có khóa là một phần của hệ thống phân phát khóa WEP được cài đặt trong WLAN. Khóa WEP phải khớp ở cả hai đầu xác thực client và AP. Hầu hết các AP và client có khả năng lưu trữ 4 khóa WEP đồng thời. Một lý do hữa ích của việc sử dụng nhiều khóa WEP chính là phân đoạn mạng. Giả sử mạng có 80 client thì ta sử dụng 4 khóa WEP cho 4 nhóm khác nhau thay vì sử dụng 1 khóa. Nếu khóa WEP bị crack thì ta chỉ cần thay đổi khóa WEP cho 20 client thay vì phải thay đổi cho toàn bộ mạng.Một lí do khác để có nhiều khóa WEP là trong môi trường hỗn hợp có card hỗ trợ 128 bit và có card chỉ hỗ trợ 64 bit. Trong trường hợp này chúng ta có thể phân ra hai nhóm người dùng. vGiải pháp WEP tối ưu: Với những điểm yếu nghiêm trọng của WEP và sự phát tán rộng rãi của các công cụ dò tìm khóa WEP trên Internet, giao thức này không còn là giải pháp bảo mật được chọn cho các mạng có mức độ nhạy cảm thông tin cao. Tuy nhiên, trong rất nhiều các thiết bị mạng không dây hiện nay, giải pháp bảo mật dữ liệu được hỗ trợ phổ biến vẫn là WEP. Dù sao đi nữa, các lỗ hổng của WEP vẫn có thể được giảm thiểu nếu được cấu hình đúng, đồng thời sử dụng các biện pháp an ninh khác mang tính chất hỗ trợ. Để gia tăng mức độ bảo mật cho WEP và gây khó khăn cho hacker, các biện pháp sau được đề nghị: Quote: - Sử dụng khóa WEP có độ dài 128 bit: Thường các thiết bị WEP cho phép cấu hình khóa ở ba độ dài: 40 bit, 64 bit, 128 bit. Sử dụng khóa với độ dài 128 bit gia tăng số lượng gói dữ liệu hacker cần phải có để phân tích IV, gây khó khăn và kéo dài thời gian giải mã khóa WEP - Thực thi chính sách thay đổi khóa WEP định kỳ: Do WEP không hỗ trợ phương thức thay đổi khóa tự động nên sự thay đổi khóa định kỳ sẽ gây khó khăn cho người sử dụng. Tuy nhiên, nếu không đổi khóa WEP thường xuyên thì cũng nên thực hiện ít nhất một lần trong tháng hoặc khi nghi ngờ có khả năng bị lộ khóa. - Sử dụng các công cụ theo dõi số liệu thống kê dữ liệu trên đường truyền không dây: Do các công cụ dò khóa WEP cần bắt được số lượng lớn gói dữ liệu và hacker có thể phải sử dụng các công cụ phát sinh dữ liệu nên sự đột biến về lưu lượng dữ liệu có thể là dấu hiệu của một cuộc tấn công WEP, đánh động người quản trị mạng phát hiện và áp dụng các biện pháp phòng chống kịp thời. Quote: Để tiện cho việc hệ thống lại những tại liệu đăng trong mục này, bạn có thể down file đính kèm sẽ được khởi đăng tại mục này ngay sau bài viết và mục tài liệu tiếng việt Theo: Tran My Phuc (Wimapro)   |

||||

|

|

|

|