|

Guest

|

Ngăn chặn 11 kiểu tội phạm bảo mật khó phát hiện

Ngăn chặn 11 kiểu tội phạm bảo mật khó phát hiện

Phần mềm chống virus và tường lửa đôi khi không đủ để có thể bảo đảm bạn an toàn. Đây chính là cách đánh lạc hướng các tấn công ẩn cũng như những cố gắng với mưu đồ xấu nhằm đánh cắp dữ liệu người dùng.

Quả thực trong xã hội thông tin như hiện nay, có rất nhiều phần mềm chống virus và tường lửa được tạo ra nhằm bảo vệ máy tính của người dùng được an toàn. Tuy nhiên điều đó là chưa đủ, các kỹ thuật tấn công của tội phạm Internet ngày càng trở nên tinh vi hơn và thường đi trước so với những kỹ thuật bảo vệ có trong các phần mềm bảo mật. Vậy người dùng phải làm gì để tránh được các tấn công ngày càng tinh vi đó. Trong bài này chúng tôi cung cấp cho các bạn 11 hình thức tấn công bảo mật hiểm ác nhất cũng như tinh vi nhất gần đây, bên cạnh đó là những lời khuyên giúp bạn có thể tránh hoặc giảm ảnh hưởng từ các tấn công này.

1. Các URL rút ngắn

Hầu hết các tweet và rất nhiều tin nhắn khác, đều có các liên kết được rút ngắn bởi các dịch vụ như Bit.ly, Tr.im và Goo.gl. Các biệt hiệu URL này quả thật rất hữu dụng, tuy nhiên chúng cũng tiềm ẩn sự rủi ro: Do các URL không cung cấp gợi ý đích đến nên những kẻ tấn công có thể khai thác chúng để gửi đến bạn các trang mã độc.

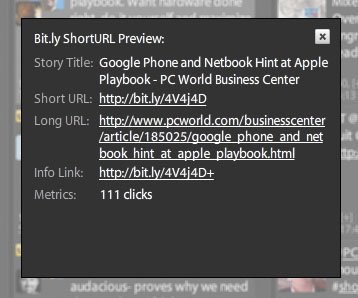

Sử dụng Twitter client: Các chương trình như TweetDeck có chứa các tùy chọn bên trong trang thiết lập của chúng để hiển thị trước các URL rút ngắn. Khi tính năng này được kích hoạt, nếu kích vào URL rút gọn bên trong một tweet, bạn sẽ thấy một màn hình xuất hiện, màn hình này sẽ hiển thị tiêu đề của trang đích cũng như URL hoàn chỉnh và số lượng người khác đã kích vào liên kết đó. Với các thông tin này, bạn có thể đưa ra quyết định chính xác về việc có nên kích vào liên kết và truy cập trang web đó hay không.

Cài đặt URL-preview plug-in: Một vài plug-in trình duyệt và các dịch vụ có thể thực hiện chức năngpreview tương tự như trên. Khi bạn tạo một địa chỉ rút gọn với dịch vụ TinyURL (lấy ví dụ), bạn có thể tạo một phiên bản xem trước để người nhận có thể thấy đích đến mà họ sẽ truy cập đến trước khi kích chuột. Ngược lại, nếu đang phân vân về việc truy cập liên kết TinyURL, bạn có thể kích hoạt dịch vụ preview của nó để xem URL hoàn chỉnh. Để các TinyURL preview làm việc, bạn cần phải kích hoạt các cookies trong trình duyệt của mình.

ExpandMyURL và LongURLPlease, cả hai đều cung cấp các plug-in trình duyệt hoặc các applet thẩm định sự an toàn của một URL hoàn chỉnh đằng sau các liên kết rút ngắn từ tất cả các dịch vụ rút ngắn URL có tiếng. Mặc dù vậy, thay cho việc thay đổi các liên kết rút ngắn thành các URL hoàn chỉnh, ExpandMyURL sẽ kiểm tra các trang đích trong background và đánh dấu màu xanh cho các URL viết ngắn nếu chúng là các URL vô hại.

Dịch vụ rút ngắn URL của Google, Goo.gl, cũng cung cấp bảo mật bằng cách quét tự động URL đích để phát hiện và nhận dạng các website mã độc, sau đó cảnh báo cho người dùng khi URL rút ngắn có thể có hại cho người dùng. Tuy nhiên Goo.gl có hạn chế là nó chỉ làm việc với các sản phẩm và dịch vụ Google khác.

2. Thu hoạch dữ liệu từ Profile của bạn

Một số dữ liệu cá nhân mà bạn chia sẻ trên các mạng xã hội, chẳng hạn như trường mà bạn đã học thời phổ thông, nơi sinh hoặc ngày sinh thường giống các mục giống được sử dụng trong các câu hỏi “bảo mật” cho các ngân hàng và các website. Nếu kẻ tấn công thu thập được các thông tin này thì chúng hoàn toàn có thể truy cập vào các tài khoản nhạy cảm nhất của bạn.

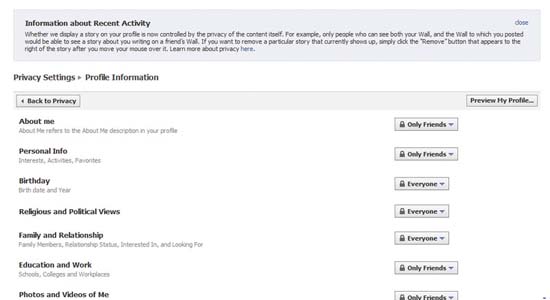

Kiểm tra các thiết lập bảo mật trên Facebook: Sau khi đăng ký một tài khoản trên Facebook, bạn hãy kích vào thanh bar menu và chọn Privacy Settings.

Thiết lập này sẽ cho phép bạn chọn ai có thể xem các thông tin cá nhân của mình. Có thể ẩn các thông tin chi tiết của bạn với tất cả mọi người và chỉ cho phép các thành viên trong mạng của bạn có thể xem được chúng, hay có thể mở toang cửa và cho phép mọi người có thể xem các thông tin của mình. Thêm vào đó, bạn có thể thiết lập mức riêng tư cho mỗi thành phần cho profile của mình – ví dụ như ngày sinh, tôn giáo và các quan điểm chính trị, các bức ảnh bạn post hay các nâng cấp trạng thái.

Không chấp nhận mọi yêu cầu kết bạn từ những người lạ: Theo thời gian, bạn sẽ nhận được các yêu cầu kết bạn từ những người nào đó mà mình chưa hề quen biết. Nếu bạn cần phải bảo vệ các thông tin cá nhân của mình, khi đó không nên chấp nhận các yêu cầu này.

Thận trọng khi chia sẻ: Cần phải cân nhắc việc gỡ bỏ các thông tin giá trị, chẳng hạn như ngày sinh và quê quá ra khỏi profile của mình. Bạn cũng nên cân nhắc kỹ trước khi tham gia và các câu đối vui của Facebook – những câu hỏi này dường như vô tội và khá thú vị tuy nhiên nó cũng là những đầu mối mà kẻ tội phạm có thể khai thác.

3. Mạo danh mạng xã hội

Dù bạn kết nối với ai đó là đích thực và tin cậy trên Facebook, LinkedIn, Twitter, hoặc các mạng xã hội khác. Nhưng nguy hiểm vẫn đang rình rập bạn vì những kẻ tấn công vẫn có thể chiếm quyền điều khiển các thông tin cá nhân trực tuyến của người này và khai thác sự tin cậy đó.

Thận trọng với những mưu đồ xấu mạo danh dưới danh nghĩa bạn bè: Kẻ tấn công có thể chiếm đoạt sự điều khiển một trong các tài khoản mạng trực tuyến của ai đó trong số các bạn bè thân của bạn thông qua malware, hay kỹ thuật nào đó, sau đó sử dụng các tài khoản mà chúng đánh cắp được này tiến hành spam bạn, đánh cắp dữ liệu cá nhân của bạn, hay thậm chí lừa bịp để lấy tiền của bạn. Khi những kẻ tấn công chiếm đoạt được quyền điều khiển trên một tài khoản thành viên trong nhóm bạn bè của bạn (lúc này thành viên này không thể truy cập được tài khoản của họ), chúng có thể gửi cho bạn những thông báo mang tính thúc giục, cầu khẩn như: “Giúp tôi với, tôi đang ở HCM và mất ví. Bạn có thể gửi cho tôi một chút tiền để mua vé máy bay ra HN.” Hoặc chúng có thể xúi giục bạn kích vào các liên kết nào đó, từ đó tiêm nhiễm máy tính hay thỏa hiệp tài khoản cá nhân của bạn.

4. Việc rình mò trên web

Ngày nay, các phương tiện giải trí, bán hàng hay một số tổ chức xã hội đều được đưa lên mạng, chính vì vậy người dùng Internet đều có thể bị lần ra dấu vết. Quyển sách bạn đã đọc, bộ phim bạn đã thuê, người mà bạn quan hệ, các mục mua sắm mà bạn mua hay các thông tin chi tiết khác đang tạo thành một kho dữ liệu cá nhân cho các cỗ máy tìm kiếm, các nhà quảng cáo cũng như bất cứ ai muốn rình mò vào máy tính của bạn.

Làm việc với các công ty mà bạn tin cậy: Cần phải biết các chính sách riêng tư của các website, các dịch vụ mà bạn tương tác với chúng để bạn có thể tin tưởng rằng mình có thể bảo vệ được các thông tin nhậy cảm của mình.

Sử dụng chế độ duyệt riêng tư: Các phiên bản trình duyệt hiện nay như Internet Explorer, Firefox, Safari và Chrome đều cung cấp chế độ duyệt riêng tư. Các tính năng như InPrivate Browsing trong IE 8, Private Browsing trong Firefox 3.5 có thể bảo đảm cho các thông tin như history về site, dữ liệu form, các tìm kiếm, mật khẩu và các thông tin khác của session hiện hành không còn lưu lại trên cache trình duyệt hoặc bộ bảo vệ mật khẩu khi bạn tắt trình duyệt.

5. Phần mềm giả mạo

Chắc chắn bạn đã biết nhiều đến các tấn công giả mạo, kẻ giả mạo có thể sử dụng mồi nhử như một email được thiết kế như thể nó được gửi từ một ngân hàng hoặc một cơ quan tài chính nào đó để câu người dùng. Phần mềm giả mạo thường đi liền với tấn công giả mạo để lừa bịp bạn cài đặt vào máy mình các phần mềm chống virus xấu bằng cách “cảnh báo” rằng máy tính của bạn có thể đang bị tiêm nhiễm virus.

Không đụng chạm tới mồi nhử: Hãy dừng lại và suy nghĩ. Cho ví dụ, nếu bạn chưa cài đặt phần mềm bảo mật nào trên máy tính của bạn, vậy thì thông báo này sẽ đến từ đâu? Nếu bạn đã có một tiện ích bảo mật để nhận dạng và khóa phần mềm mã độc thì tại sao nó lại mách bạn mua hoặc download thêm phần mềm khác để khắc phục việc tiêm nhiễm mà máy tính đang gặp phải? Cần phải làm quen với các cảnh báo của phần mềm bảo mật mà bạn đang sử dụng để bạn dễ dàng nhận ra đâu là cảnh báo giả mạo.

Không hốt hoảng: Bạn nên có sẵn sự bảo vệ chống malware bên mình. Nếu chưa có được các phần mềm bảo vệ và bảo mật là vấn đề mà bạn cần quan tâm cho máy tính của mình, khi đó hãy quét hệ thống của bạn với các bộ quét malware trực tuyến miễn phí của Trend Micro, HouseCall, hoặc chạy Malicious Software Removal Tool của Microsoft. Khi hoàn tất quá trình quét của mình, dù có phát hiện ra vấn đề gì hay không, bạn cũng nên tìm cho mình một ứng dụng chống malware và cài đặt nó trên máy tính để bảo vệ cho máy tính của bạn trong tương lai.

Nâng cấp trình duyệt: Các thông báo giả mạo như vậy sẽ nhắc nhở bạn truy cập vào một số website bất lương, điều này có thể làm tiêm nhiễm hệ thống của bạn ở mức độ tồi tệ hơn. Các phiên bản hiện hành của hầu hết các trình duyệt web và nhiều bộ bảo mật Internet đều có tính năng bảo vệ chống giả mạo đi kèm, nhằm cảnh báo cho bạn về các site giả mạo. Tuy nhiên bạn vẫn cần phải lưu ý rằng, cơ sở dữ liệu mà các bộ lọc này sử dụng được cập nhật thường xuyên để nhận diện các site giả mạo nhưng chúng vẫn không đủ đảm bảo an toàn, chính vì vậy bạn cần chú ý đến các URL mà bạn có thể sẽ truy cập. Để giúp bạn đưa ra quyết định nhanh hơn, Internet Explorer 8 và Chrome đều cho in đậm tên miền gốc trong URL để bạn có thể biết được tên miền mà mình sẽ truy cập đến là tin cậy hay không.

6. Trojan Horse

Một số tấn công sẽ gửi các tin nhắn spam đến điện thoại di động của bạn để giả mạo rằng chúng được cung cấp từ nhà cung cấp mạng hoặc cơ quan tài chính nào đó. Các tin nhắn Trojan horse này có thể dẫn bạn trực tiếp đến site mã độc hoặc có thể yêu cầu quyền hạn cài đặt một nâng cấp có thể thay đổi các thiết lập trên điện thoại, điều này cho phép kẻ tấn công có thể capture username, password và các thông tin nhạy cảm khác từ thiết bị của bạn.

Hãy truy cập vào nguồn chứa các nâng cấp và tin: Nếu bạn nhận được một tin nhắn được gửi đi từ một nguồn tin cậy nào đó, tuy nhiên nó lại hướng bạn đến việc cài đặt hoặc nâng cấp một phần mềm, hoặc khởi tạo quá trình cài đặt hay có các yêu cầu về quyền hạn để tiếp tục, khi đó hãy thoát khỏi ứng dụng đọc tin nhắn ngay lập tức và liên hệ với phòng dịch vụ khách hàng của nhà cung cấp dịch vụ để thẩm tra xem thông tin đó có hợp lệ hay không.

Bạn có thể nhận được rất nhiều email không do yêu cầu đến từ các công ty mà bạn vẫn quan hệ với họ, tuy nhiên các công ty có danh tiếng sẽ không gửi cho bạn các liên kết và các nâng cấp không do yêu cầu thông qua email. Tương tự như vậy, các công ty có danh tiếng cũng sẽ không gửi đi các thông báo không do yêu cầu vào các thiết bị di động để yêu cầu bạn cài đặt một nâng cấp, hay download một phần mềm mới nào đó.

Những kẻ tấn công thường có xu hướng lừa phỉnh bạn qua lòng tin của bạn vào các nhà cung cấp dịch vụ không dây cũng như các cơ quan tài chính. Chính vì vậy không nên chấp nhận một cách mù quáng các nâng cấp phần mềm hoặc download các ứng dụng về điện thoại di động của mình.

7. Mất laptop, dữ liệu bị lộ

Khả năng xách tay của những chiếc laptop và điện thoại di động làm cho chúng trở nên thuận tiện, tuy nhiên khả năng này cũng đồng nghĩa với việc các thiết bị này rất dễ bị mất hoặc đánh cắp. Nếu laptop hoặc điện thoại di động của bạn rơi vào tay kẻ xấu thì những người này có thể truy cập các dữ liệu nhạy cảm mà bạn đã lưu trong đó.

Mã hóa dữ liệu: Bạn có thể sử dụng tiện ích như BitLocker của Microsoft để mã hóa dữ liệu. Tuy nhiên, BitLocker chỉ cung cấp cho Windows Vista và Windows 7, thậm chí là chỉ có ở các phiên bản Ultimate và Enterprise trong hai hệ điều hành này (cũng có sẵn trong Windows Server 2008).

Mặc dù vậy, BitLocker không phải là chương trình duy nhất bạn có thể sử dụng. Ngoài chương trình này, bạn hoàn toàn có thể sử dụng các chương trình mã hóa khác, chẳng hạn như TrueCrypt (được cung cấp miễn phí dưới đăng ký mã nguồn mở) để bảo vệ dữ liệu của bạn trước những kẻ xấu.

Tuy nhiên việc mã hóa dữ liệu cũng như con dao hai lưỡi. Vấn đề lớn nhất là phải bảo đảm rằng bạn luôn nhớ được khóa mã hóa. Nếu để mất khóa mã hóa, khi đó bạn sẽ thấy biện pháp mã hóa lại làm khó bạn như thế nào.

Sử dụng mật khẩu mạnh: Nếu việc mã hóa dường như phức tạp hơn những gì nó đáng giá thì bạn có thể sử dụng các mật khẩu mạnh để bảo vệ máy tính của mình. Mật khẩu càng dài sẽ càng tốt, càng nhiều ký tự sẽ làm cho việc bẻ khóa tốn nhiều thời gian hơn. Bạn cũng nên trộn lẫn nhiều ký hiệu bằng cách thay thế các số và các ký tự đặc biệt cho các chữ cái. Cho ví dụ, thay vì sử dụng nguyên bản một mật khẩu “tenban”, bạn có thể sử dụng “tenb@n”. Đó là một cụm mà bạn có thể dễ nhớ nhưng cụm mật khẩu này chứa nhiều thành phần sẽ làm cho việc bẻ khóa trở nên khó khăn hơn.

Cũng nên có mật khẩu an toàn để đăng nhập vào tài khoản người dùng của mình thậm chí chỉ có mình bạn sử dụng máy tính đó. Lưu ý, mặc dù mật khẩu mạnh có thể khó đoán nhưng bạn vẫn có thể bị tấn công theo cách khác: Kẻ tấn công khi sở hữu máy tính của bạn có thể tìm ra nhiều cách để băng qua được sự bảo vệ này.

Khóa BIOS của bạn: Bằng cách thực thi một mật khẩu cho BIOS hoặc mật khẩu ổ cứng (hoặc cả hai), bạn có thể bảo đảm rằng không ai có thể khởi động máy tính của mình. Với các BIOS trong các hệ thống, màn hình khởi động ban đầu mà máy tính hiển thị thường chỉ bạn bạn phím nào cần nhấn để truy cập vào các thiết lập BIOS.

Khi truy cập vào bên trong trang thiết lập BIOS, bạn hãy tìm đến các thiết lập bảo mật. Các thiết lập này có thể khác nhau giữa các hãng, tuy nhiên có thể nói rằng các thiết lập BIOS khá đơn giản.

Bạn có thể thiết lập một mật khẩu chủ để ngăn chặn không cho người khác có thể khởi động được máy tính mình hoặc thay đổi các thiết lập BIOS. Tùy chọn này có các tên khác nhau, tuy nhiên thường thì chúng vẫn được gọi là “Administrator password” hoặc “Supervisor password”. Nếu muốn, bạn cũng có thể thiết lập mật khẩu ổ cứng, mật khẩu này sẽ ngăn chặn không cho truy cập vào ổ cứng cho tới khi được nhập đúng mật khẩu.

Có thể có nhiều cách thức để vượt mặt được các mật khẩu này, tuy nhiên việc thiết lập các mật khẩu đúng chỗ sẽ tạo được thêm một lớp bảo mật nữa và có thể làm cản trở tất cả các tấn công kể cả các tấn công chuyên nghiệp nhất.

Sử dụng dịch vụ khôi phục: Nếu thiết bị của bạn bị mất hoặc bị đánh cắp bạn thường muốn giành lại được nó; tuy nhiên nếu bạn không thể tìm lại được phần cứng của mình thì chí ít bạn cũng nên xóa bỏ dữ liệu trên đó. Một số hãng, chẳng hạn như HP và Dell có cung cấp cả hai dịch vụ kiểu này.

Cả hai dịch vụ khôi phục và lần vết Notebook của HP lẫn Dell đều dựa trên kỹ thuật Computrace của Absolute Software. Khi bạn báo cáo một laptop đã được bảo vệ bởi một trong các dịch vụ này bị mất hoặc bị đánh cắp, một ứng dụng nhỏ đang chạy trong chế độ background trong máy tính đó sẽ đợi cho tới khi máy tính này kết nối với mạng Internet và liên hệ với trung tâm kiểm tra để trao đổi về các thông tin vị trí để tìm kiếm máy tính. Nếu không thể tìm lại được laptop bị mất hay bị đánh cắp có bảo vệ dịch vụ này, hoặc nếu dữ liệu nằm trên hệ thống là rất nhạy cảm thì các dịch vụ này có thể xóa từ xa tất cả dữ liệu nằm trên máy tính đó.

Mặc dù kém toàn diện hơn nhưng các tiện ích miễn phí như add-on FireFound cho Firefox cũng có những tính năng tương tự. Bạn có thể cấu hình FireFound để nó có thể tự động xóa các mật khẩu, lưu ký trình duyệt và các cookies.

Điện thoại di động cũng có thể giữ một số lượng đáng kể dữ liệu nhạy cảm. Tuy nhiên người dùng có thể sử dụng dịch vụ Find My iPhone, một phần trong dịch vụ MobileMe của Apple và Mobile Defense cho các điện thoại di động Android để thực hiện việc lần dấu vết và xóa dữ liệu từ xa. Cả MobileMe và Mobile Defense đều có thể sử dụng khả năng GPS đi kèm trong các điện thoại để chỉ ra vị trí hiện hành của thiết bị và chuyển tiếp các thông tin đó về bạn.

8. Các Hotspot Wi-Fi giả mạo

Các mạng Wi-Fi miễn phí có thể xuất hiện ngày càng nhiều. Mặc dù vậy các kẻ tấn công đôi khi cũng thiết lập ra các mạng Wi-Fi độc để nhử người dùng kết nối. Khi một ai đó kết nối vào mạng không dây giả mạo này, chúng có thể capture lưu lượng máy tính của họ và thu thập các thông tin nhạy cảm mà bạn đã gửi, chẳng hạn như username và password.

Thẩm định tên mạng: Nếu bạn muốn kết nối với Internet tại một quán café hoặc một địa điểm công cộng nào đó, hãy tìm ra SSID mạng của nhà thiết lập. SSID chính là tên của mạng không dây; nó được phát quảng bá để máy tính của bạn có thể phát hiện ra mạng và chính là tên xuất hiện trong danh sách hệ thống các mạng hiện có của bạn.

SSID cho một mạng tại một nhà hàng của McDonald có thể là "mickeyds". Kẻ giả mạo có thể thiết lập một router không dây giả mạo trong vùng lân cận với vị trí của McDonald và thiết lập SSID là "mcdwifi" hoặc "mickeyds2". Máy tính của bạn sau đó sẽ hiển thị cả hai mạng này trong danh sách – thậm chí mạng giả mạo có khi còn có cường độ tín hiệu mạnh hơn và xuất hiện ở trên cao hơn trong danh sách. Đảm bảo rằng bạn phải đủ tinh khôn để nhận ra được mạng chính thức.

Khi nghi ngờ, không tin bất cứ mạng để mở nào. Hầu hết các mạng không dây đều không được mã hóa – và vì vậy là các mạng không được bảo vệ. Điều đó có nghĩa rằng dữ liệu truyền tải giữa máy tính và router không dây dễ bị nghe lén hay bị xem trộm bởi một thành phần khác xuất hiện bên trong phạm vi mạng không dây. Trừ khi bạn có một kết nối an toàn, chẳng hạn như kết nối VPN (virtual private network) đến mạng tại văn phòng, bằng không bạn nên tránh sử dụng các mạng Wi-Fi công cộng để đăng nhập các tài khoản nhạy cảm (chẳng hạn như email hoặc tài khoản ngân hàng); hạn chế, chỉ sử dụng Internet ở những nơi công cộng để đọc báo và kiểm tra các tin tức mới về dự báo thời tiết và các báo cáo về giao thông.

9. Bảo mật Wi-Fi yếu

Nếu thận trọng, bạn có thể bảo mật cho mạng không dây của mình bằng một mật khẩu nhằm ngăn chặn không cho những kẻ lạ mặt có thể truy cập và sử dụng kết nối Internet của mình. Tuy nhiên mật khẩu bảo vệ ở đây có thể vẫn chưa đủ.

Sử dụng mã hóa mạnh: Có một số kiểu mã hóa mạng Wi-Fi và có một số điểm khác biệt giữa chúng. Mã hóa WEP (Wired Equivalent Privacy) là kiểu mã hóa điển hình nhất và đã được triển khai trên các mạng không dây. Nếu đã đặt một mật khẩu WEP cho mạng Wi-Fi của mình thì tức là bạn đã bước lên một bước trong việc bảo vệ cho mạng của bạn tránh bị xâm nhập.

Tuy nhiên WEP vẫn dễ bị bẻ khóa: Có nhiều công cụ cho phép bạn có thể trợ giúp kẻ tấn công bẻ khóa mã và truy cập vào mạng của bạn trong một vài phút. Tuy nhiên WEP vẫn tỏ ra rất hữu dụng vì hầu hết các kẻ tấn công mạng không dây với mục đích xấu đều không đủ chuyên nghiệp để có thể bẻ khóa được nó, nhưng để an toàn hơn bạn nên sử dụng WPA (Wi-Fi Protected Access) hoặc WPA2. Hai kiểu mã hóa này có thể khắc phục được các điểm yếu của WEP và cung cấp khả năng bảo vệ mạnh hơn.

Đăng nhập vào giao diện điều khiển của router và tìm đến thiết lập bảo mật không dây. Ở đây, kích hoạt mã hóa và chọn WPA hoặc WPA2. Nhập vào mật khẩu, lưu các thiết lập và khởi động lại router – lúc này bạn có thể bắt đầu việc lướt web một cách an toàn hơn.

10. Backup dữ liệu gây nguy hiểm

Bạn có thể biết mình nên backup dữ liệu, đặc biệt là các file không thể thay thế được như các bức ảnh gia đình chẳng hạn. Tuy nhiên trong khi lưu trữ các backup trên ổ cứng ngoài hoặc ghi chúng vào một đĩa CD hay DVD chẳng hạn và giữ chúng ở đâu đó mặc dù cho phép bạn có thể khôi phục các file một cách dễ dàng nếu ổ cứng bị lỗi hoặc đổ vỡ, nhưng phương pháp này cũng tạo một bản lưu trữ dữ liệu nhạy cảm xách tay – và vì vậy rất dễ mất hoặc bị đánh cắp.

Mã hóa dữ liệu backup: Cần sử dụng tiện ích backup cho phép bạn bảo vệ dữ liệu của mình bằng cách mã hóa hoặc ít nhất cũng là mật khẩu, để ngăn chặn sự truy cập trái phép. Nếu bạn muốn bảo mật thêm một bước chắc chắn hơn nữa, hãy đặt các file backup của mình vào một USB ngoài có khả năng mã hóa như Seagate Maxtor BlackArmor. Bên cạnh đó bạn cũng có thể chọn các ổ cưng ngoài với các bộ quét vân tay như Apricorn Aegis Bio hoặc LaCie d2 Safe.

Sử dụng dịch vụ backup trực tuyến: Nếu thích, bạn có thể sử dụng giải pháp lưu trữ trực tuyến như Microsoft Windows Live SkyDrive, dịch vụ này cung cấp cho bạn 25GB dung lượng miễn phí, bảo mật dữ liệu cho bạn bằng cách yêu cầu username và password để truy cập. Tuy nhiên việc copy 25GB dữ liệu và cập nhật nó một cách thường xuyên qua SkyDrive có thể gây tiêu tốn nhiều thời gian và tạo thành một quá trình cồng kềnh. Với một mức phí nhỏ, bạn có thể sử dụng một dịch vụ khác như Mozy, đây là dịch vụ gồm có các công cụ có thể tự động hóa quá trình backup và bảo đảm dữ liệu của bạn được backup thường xuyên.

11. Phần mềm không được vá (không chỉ Windows)

Các sản phẩm của Microsoft từ lâu đã là các địa chỉ ưa thích cho malware, tuy nhiên công ty này đã vào cuộc và chiến đấu với các tấn công này bằng cách tìm kiếm các liên kết yếu trong chuỗi bảo mật. Ngày nay, các phần mềm của các hãng thứ ba chẳng hạn như Adobe Reader cũng là phương tiện để kẻ tấn công có thể lợi dụng để đột nhập vào máy tính của bạn.

Cài đặt tất cả các nâng cấp bảo mật: Bạn nên cài đặt cả tường lửa và tiện ích chống malware để bảo vệ cho hệ thống của mình, tuy nhiên một trong những cách đơn giản nhất – và hiệu quả nhất – để bảo vệ bạn trước sự tấn công là cập nhật kịp thời hệ điều hành và các ứng dụng của bạn.

Các kẻ tấn đã phát hiện thấy rằng có một số ứng dụng của các nhóm thứ ba như Adobe Reader và Adobe Flash có một số điểm yếu có thể giúp chúng khai thác để đột nhập vào máy tính của bạn. Để bảo đảm có thể chống lại được những mối đe dọa này, bạn có thể sử dụng các chương trình như Secunia Personal Software Inspector để quét hệ thống của mình, nhận dạng các ứng dụng có lỗ hổng, sau đó cài đặt các nâng cấp cần thiết.

Cần nắm bắt một cách kịp thời các lỗi mới xuất hiện cho các ứng dụng mà bạn đang sử dụng, áp dụng các bản vá thích hợp ngay lập tức. Http://antivirus.about.com/ có thể là một địa chỉ tin cậy để bạn có thể thu thập các thông tin như vậy. Bạn cũng có thể kiểm tra các site như http://vil.nai.com/vil/default.aspx để tìm kiếm các tin tức mới nhất về các tấn công.

Mặc dù việc tấn công vào các ứng dụng của các hãng thứ ba có thể gặp ít sự kháng cự hơn, nhưng một số kẻ tấn công vẫn không từ bỏ các sản phẩm của Microsoft. Người dùng Windows cần phải kích hoạt Automatic Updates (hay Windows Update) và thiết lập download và và cài đặt tự động các nâng cấp bảo mật. Nâng cấp tự động sẽ giữ cho hệ điều hành của bạn cũng như phần mềm của Microsoft như Internet Explorer và ứng dụng Office luôn có những bản vá mới nhất.

5 ngộ nhận bảo mật

Đôi khi người dùng dễ có ngộ nhận về tình trạng bảo mật của mình là an toàn và đây là 5 trong số các ngộ nhận đó:

1. Tôi không có gì cần thiết để một kẻ tấn công muốn nhòm ngó.

Người dùng thông thường đều cho rằng dữ liệu trên máy tính của họ chỉ có giá trị với họ còn không có giá trị với những người khác, chính vì vậy họ không có kế hoạch bảo vệ và không lo lắng về việc máy tính bị tấn công. Tuy nhiên điều này hoàn toàn là sai lầm. Đầu tiên, thay vì đánh cắp dữ liệu, kẻ tấn công thường muốn kiểm soát được bản thân máy tính của bạn để từ đó chúng có thể sử dụng một máy tính thỏa hiệp nhằm phát tán malware hay spam. Thứ hai, bạn có thể nghĩ rằng máy tính của mình không có dữ liệu quan trọng hoặc nhạy cảm nhưng kẻ tấn công có thể sử dụng các thông tin dường như tầm thường, chẳng hạn như tên, địa chỉ, ngày sinh để đánh cắp sự nhận dạng của bạn. Thứ ba, hầu hết các tấn công đều được thực hiện tự động, tìm ra và thỏa hiệp tất cả các hệ thống có lỗ hổng; chúng không phân biệt dựa trên giá trị của mục tiêu.

2. Tôi đã cài đặt phần mềm chống virus do đó máy tính của tôi hoàn toàn an toàn.

Phần mềm chống virus quả thực rất cần thiết, nó là một khởi đầu tốt cho máy tính của bạn, tuy nhiên chỉ có phần mềm này thì hoàn toàn chưa đủ. Một số sản phẩm chống virus không có khả năng phát hiện và khóa chặn spam, các cố gắng giả mạo, spyware hay các tấn công mã độc. Thậm chí ngay cả khi bạn có một phần mềm bảo mật khá toàn diện để bảo vệ chống lại các nhiều mối đe dọa ngoài virus thì bạn vẫn phải nâng cấp nó một cách thường xuyên: Các phần mềm mã độc mới được phát hiện hàng ngày và việc bảo vệ chống lại mã độc chỉ tốt nếu được cập nhật thường xuyên. Cần lưu ý rằng các hãng bảo mật cũng cần có thời gian để bổ sung thêm sự bảo mật đối với một tấn công mới được phát hiện, chính vì vậy phần mềm chống mã độc sẽ không bảo đảm bạn được an toàn trong các tấn công mới hay tấn công zero-day.

3. Bảo mật chỉ là vấn đề khi sử dụng Windows.

Các sản phẩm của Microsoft luôn là mục tiêu của các tấn công bảo mật các vấn đề có liên quan tới bảo mật trong nhiều năm, tuy nhiên điều đó không có nghĩa rằng các hệ điều hành khác và các ứng dụng khác là đứng ngoài. Mặc dù các sản phẩm của Microsoft bi tấn công nhiều nhưng Linux và Mac OS X cũng đã cho thấy cũng có các lỗ hổng và cũng bị tấn công. Khi các hệ điều hành và các trình duyệt khác có được số lượng người dùng đông đảo, khi đó chắc chắn chúng cũng sẽ trở thành các mục tiêu tấn công. Thêm vào đó, các tấn công cũng đang nhắm đến các sản phẩm của các hãng thứ ba ngoài các hệ điều hành, chẳng hạn như Adobe Reader.

4. Router của tôi có tường lửa, do đó máy tính của tôi được bảo vệ.

Tường lửa rất tốt cho việc khóa các truy cập ngẫu nhiên hay trái phép vào mạng của bạn, máy tính được đặt sau tường lửa khi kết nối Internet, do đó nó sẽ được tường lửa bảo vệ trước một loạt các tấn công; tuy nhiên các kẻ tấn công vẫn có thể vòng tránh và qua mặt được tường lửa để tấn công bạn thông qua các cổng truyền tải dữ liệu mở rộng. Mặc định, tường lửa sẽ khóa lưu lượng thông thường chẳng hạn như dữ liệu web và email, tuy nhiên chỉ có một số ít người dùng có thể đánh giá các thiết lập tường lửa và quyết định xem lưu lượng nào cần chặn và lưu lượng nào cho phép đi qua. Thêm vào đó, nhiều tấn công ngày nay dựa trên web hoặc được tổ chức từ một tấn công giả mạo có thể lừa bạn truy cập vào các website mã độc; tường lửa không thể bảo vệ bạn trong những tấn công kiểu này.

5. Tôi chỉ truy cập các website có danh tiếng, do đó tôi hoàn toàn không có gì phải lo ngại về vấn đề bảo mật.

Đây là một nhận thức hoàn toàn sai lầm vì các website nổi tiếng như Apple, CNN, eBay, Microsoft, Yahoo, hay thậm chí cả FBI cũng đều đã bị thỏa hiệp bởi các tấn công cross-site scripting nhằm thu thập thông tin về người dùng hoặc cài đặt phần mềm mã độc lên máy tính của người truy cập.

Các nguồn bảo mật khác

Nhiều website và dịch vụ trên mạng có thể giúp bạn học hỏi về các mối đe dọa bảo mật máy tính hay có thể phân tích máy tính của bạn để bảo đảm nó được sạch sẽ và an toàn.

Hoax Encyclopedia: About.com có một cơ sở dữ liệu khá toàn diện về email và các thư do virus giả mạo. Trước khi bạn chuyển tiếp cảnh báo khẩn cấp sang gia đình hoặc bạn bè của mình, hãy kiểm tra nó trên danh sách này trước.

McAfee Virus Information Library: McAfee duy trì một danh sách chứa các tấn công malware, gồm có các thông tin chi tiết về cách chúng trải rộng như thế nào và cách bạn có thể bảo vệ máy tính của mình ra sao.

Microsoft Consumer Security Support Center: Trong trang này, bạn có thể tìm thấy các giải pháp cho các vấn đề bảo mật nói chung, cũng như các liên kết đến các thông tin và tài nguyên khác cho các sản phẩm bảo mật của Microsoft.

Microsoft Malicious Software Removal Tool: Công cụ này được thiết kế để quét và gỡ bỏ các tấn công hiện hành. Trình quét của nó khá nhỏ và nhanh hơn nhiều so với một trình quétantimalware hoàn chỉnh, tuy nhiên nó chỉ có thể nhận dạng ra các tấn công khó chịu. Microsoft thường phát hành phiên bản mới cho các công cụ– cùng với đó là các bản vá bảo mật – vào ngày thứ Ba trong tuần thứ hai hàng tháng.

Microsoft Security Essentials: Ứng dụngantivirus miễn phí này cung cấp cho bạn sự bảo vệ thời gian thực cho các máy tính Windows trước virus, worms, spyware hay các phần mềm mã độc khác.

PhishTank: Một dự án cộng đồng,PhishTank là một cơ sở dữ liệu chứa các site giả mạo. Bạn có thể tìm kiếm cơ sở dữ liệu để nhận dạng các site giả mạo, có thể bổ sung vào danh sách này bất cứ site giả mạo mới nào mà bạn bắt gặp.

Trend Micro Housecall: Dịch vụ HouseCall của Trend Micro có thể quét trực tuyến máy tính của bạn để phát hiện và gỡ bỏ viruses, worms hay các phần mềm mã độc khác đang cư trú trên nó.

Theo Pcworld

|

Chia Sẽ Kinh Nghiệm Về IT

Chia Sẽ Kinh Nghiệm Về IT