|

| Đăng Kí | Hỏi/Đáp | Danh Sách | Lịch | Bài Trong Ngày | Tìm Kiếm |

|

||||||||

|

|

||||||||

|

Chia Sẽ Kinh Nghiệm Về IT

Chia Sẽ Kinh Nghiệm Về IT

|

|

|

Công Cụ | Xếp Bài |

|

|

#1 |

|

Guest

Trả Lời: n/a

|

Tìm hiểu cơ bản về IDS của Cisco

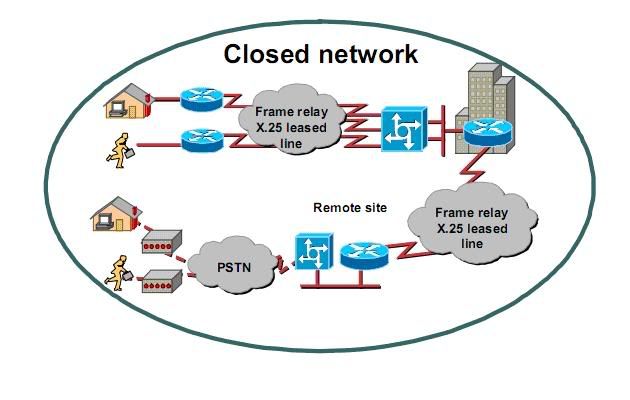

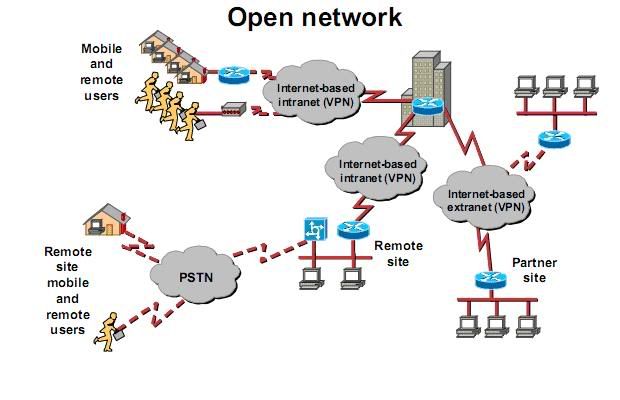

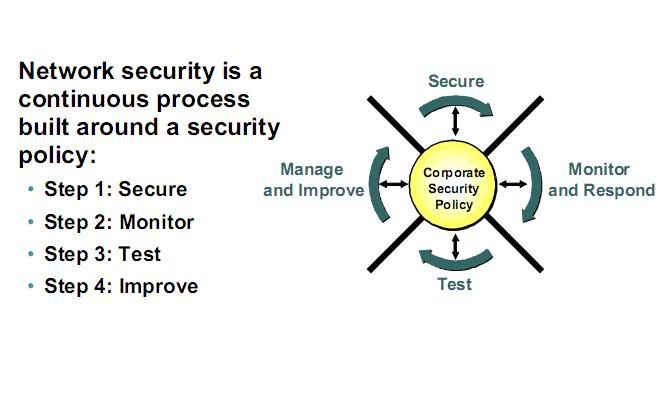

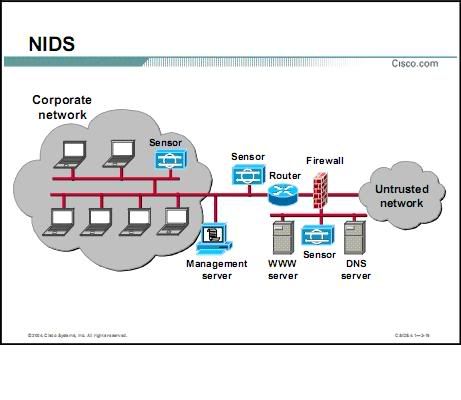

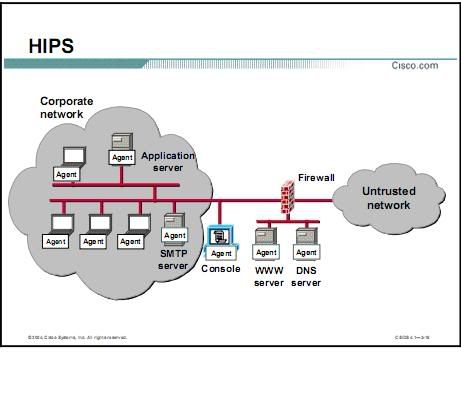

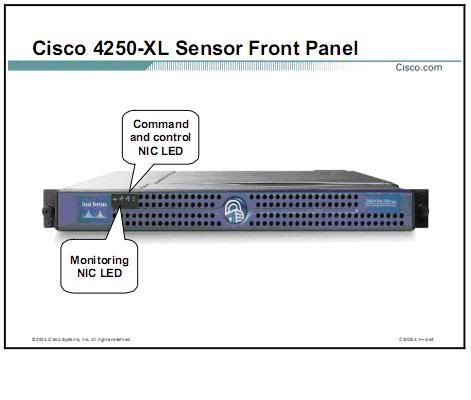

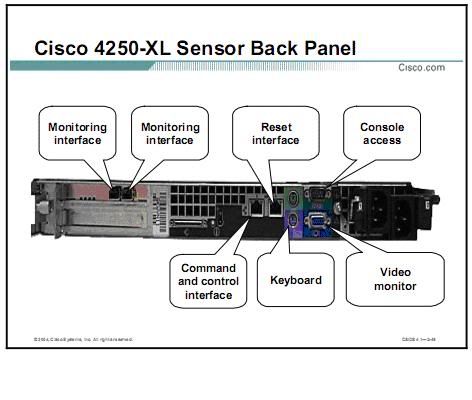

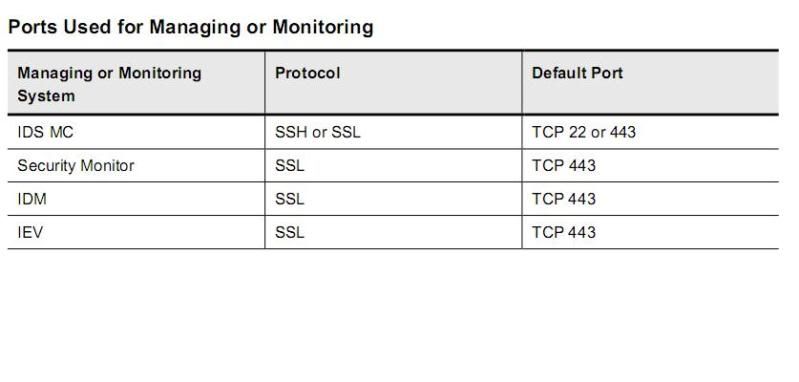

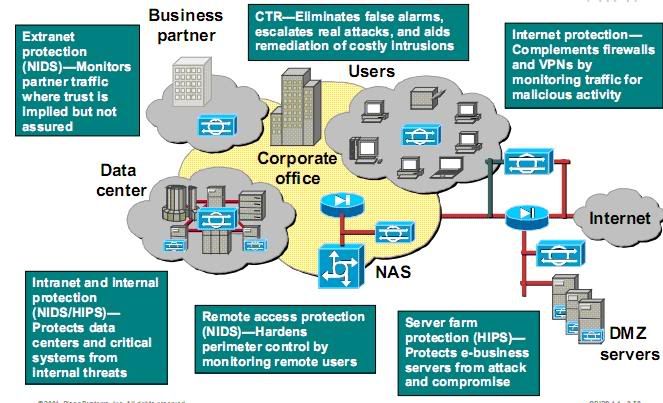

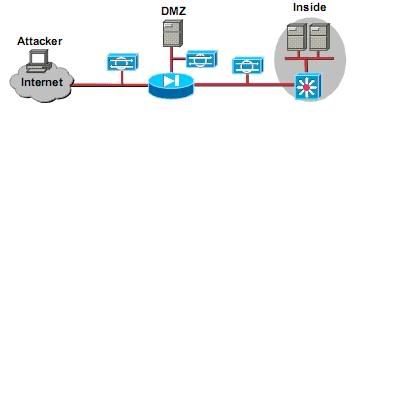

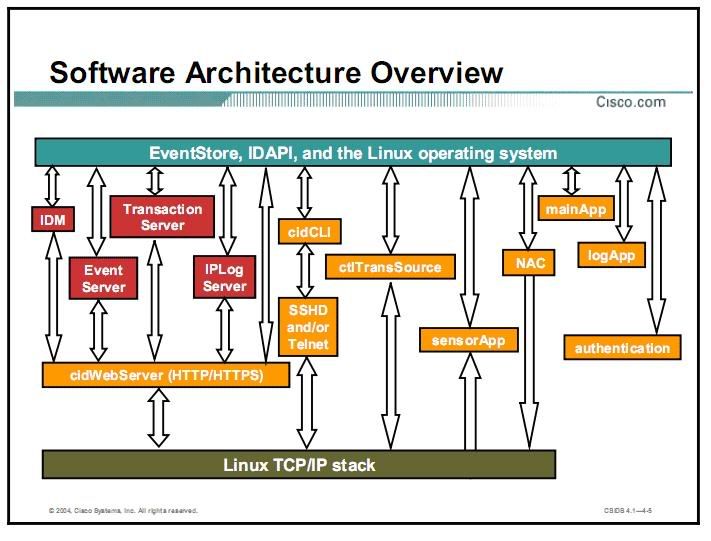

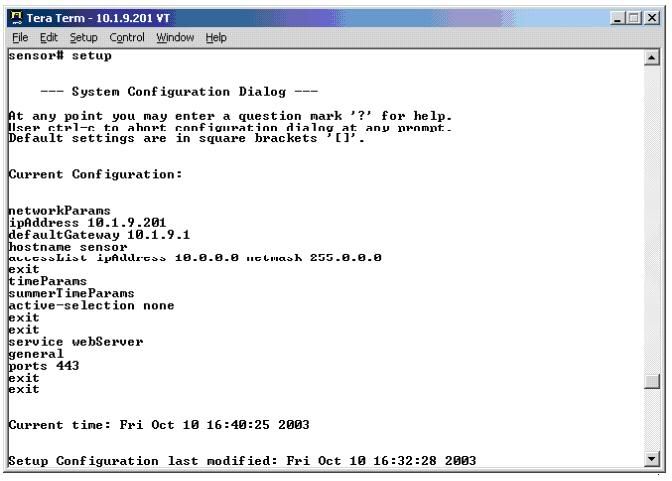

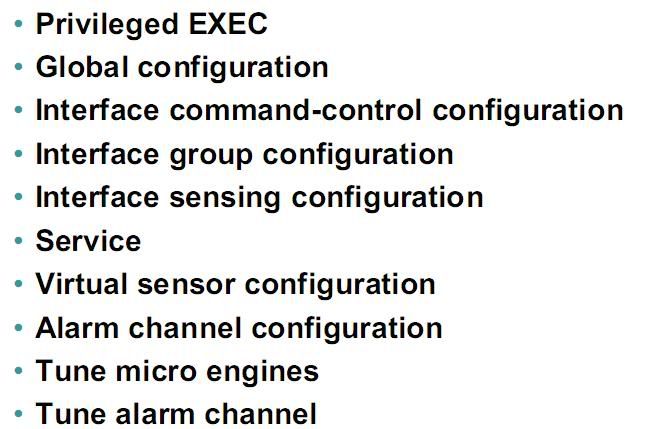

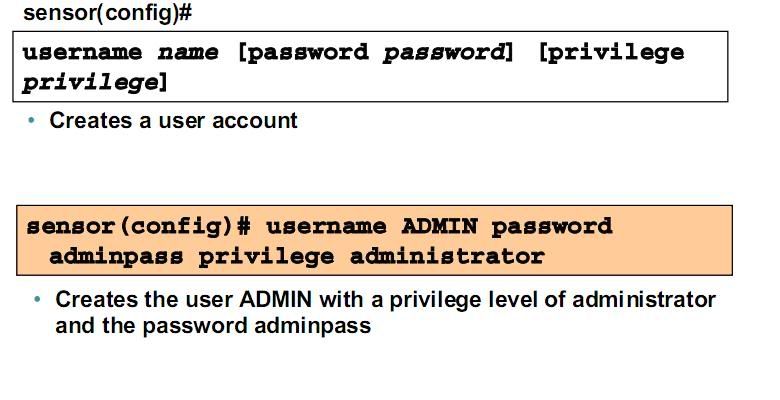

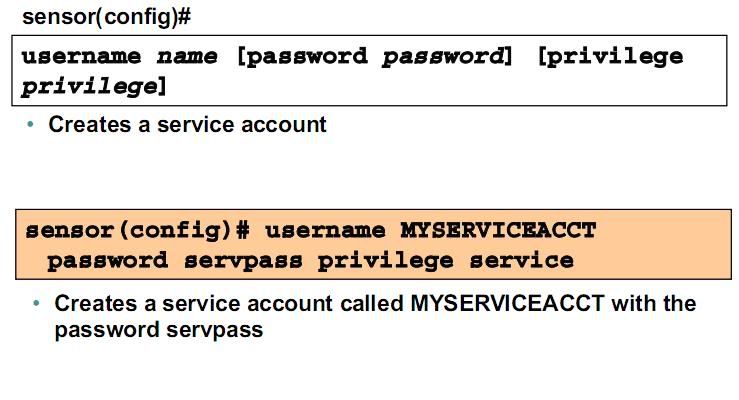

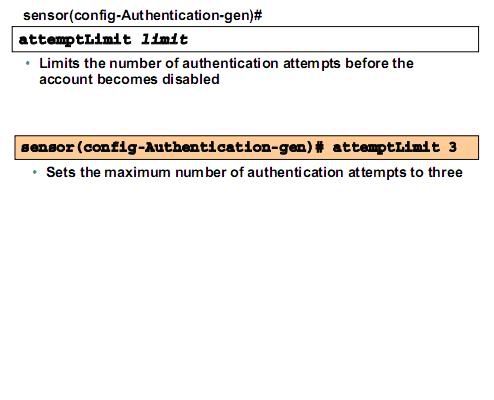

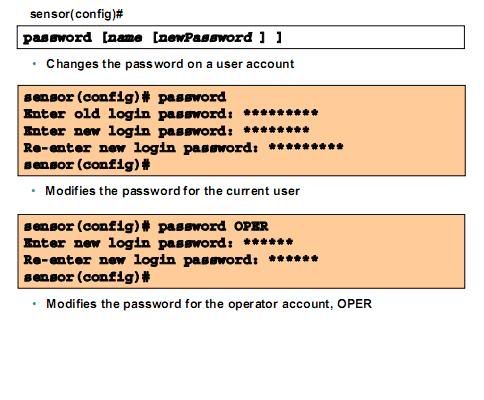

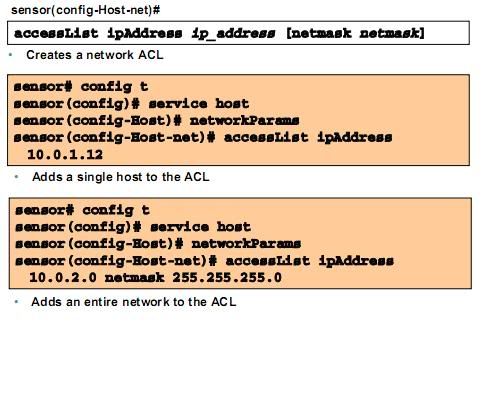

Tìm hiểu cơ bản về IDS của Cisco Part1: Tổng quan về IDSI.Đặt vấn đề: Nhu cầu cho bảo mật mạng ngày càng tăng khi các mạng đã ngày càng phức tạp và kết nối với nhau: 1-So sánh mạng đóng và mạng mở: Closed Network (Mạng đóng) Mạng đóng đặc trưng bao gồm các mạng đc thiết kế và thực hiện ở trong môi trường một công ty, và nó cung cấp những kết nối chỉ với những đối tiác và những site đã biết mà không kết nối tới mạng công cộng. Các mạng đc thiết kế theo cách này ở trong quá khứ có vẻ như hợp lý về khía cạnh bảo mật vì ko có kết nối ra ngoài.  Mạng ngày nay: -Open network Mạng ngày nay đc thiết kế với khả năng sẵn có Internet và các mạng công cộng như một yêu cầu chủ yếu. Hầu hết mạng ngày nay có một và access point đến các mạng khác cả public và private network. Vì vậy, việc bảo mật cho các mạng này là vô cùng quan trọng.  2-Một chính sách bảo mật đầy đủ bảo gồm các thành phần: • Statement of authority and scope • Acceptable use policy • Identìication and authentication policy • Internet use policy • Campus access policy • Remote access policy • Incidient handling procedure 3-Bánh xe bảo mật: cho ta cái nhìn về bảo mật là một quá trình phát triển liên tục: Bánh xe bảo mât bao gồm 4 giai đoạn: secure(bảo vệ), monitor(theo dõi), test(kiểm nghiệm) và improve (cải tiến)  Có 4 loại mối đe doạ về bảo mật: • Structured (có tổ chức ) • Unstructured (không có tổ chức ) • Internal (Những tấn công xuất phát từ mạng bên trong) • External(Những tấn công xuất phát từ mạng bên ngoài) 5-Có 4 loại tấn công chính: • Reconnaissance attack (tấn công thăm dò- khám phá , vẽ bản đồ hệ thống, các dịch vụ và các điểm yếu) • Access attack (Tấn công mạng hay hệ thống để lấy dc dữ liệu, giành đc quyền truy cập hay từng bước lấy đc đặc quyền truy cập) • Dos (Tấn công từ chối dịch vụ) • Worm, viruses, Trojan horses.(Các phần mềm độc hại đc chèn vào một host để phá huỷ hệ thống, thay đổi hệ thống, và sao chính nó hoặc từ chối các dịch vụ hay truy cập đến các mạng, hệ thống hay dịch vụ) a-Reconnaisance attack: - Packet sniffer - Port scans - Ping sweep - Internet information queries b-Access Attacks: - Password attacks - Trust exploitation - Port redirection - Man-in-the-middle attacks c-DOS: - IP spoofing - DDos => Từ đó ,nảy sinh nhu cầu áp cho các giải pháp bảo mật: sau đây là 2 giải pháp bảo mật phổ biến : IDS và Firewall. Chúng có thể kết hợp hoạt động cùng nhau để bảo vệ mạng. Tổng quan về IDS 1- Các thuật ngữ: • Intrustion Detection: là khả năng xác định ra tấn công chống lại mạng bảo gồm cả các thiết bị và các host. • False Alarm: -False positive: Những traffic hoặc hoạt động bình thường gây ra signature bị trigger (có thể phát ra alarm loging hay action ) Ví dụ: Một signature tồn tại mà sẽ phát ra alarm nếu enable password của các thiết bị đc enter sai. Một admin mạng cố gắng login vào Cisco Router nhưng enter sai password. IDS ko thể phân biệt giữa một người dùng lừa đảo và admin mạng, vì thế nó sẽvẫn phát ra alarm. -False negative: Những signature ko đc trigger khi những traffic xâm phạm đc xác định.(Có thể do cấu hình signature ko chính xác hoặc do lỗi phần mềm) • True alarm: -True positive: Signature đc trigger đúng khi các traffic trái phép đc xác định và một alarm sẽ đc phát ra. -True negative: Signature ko bị trigger khi các traffic hợp lệ đc capture và phân tích. Nói cách khác IDS Sensor ko phát ra alarm khi nó capture đc những traffic hợp lệ. • Vulnerabilities (điểm yếu )và exploit (sự thăm dò): -Vulnerabilities: là điểm yếu mà có thể gây hại đến bảo mật hoặc chức năng của hệ thống gồm có: - Poor password: Một password yếu hay dễ đoán cũng dc xem như một điểm yếu của mạng. - Improper input handing: Phần mềm mà xử lý ko đúng tất cả các đầu vào có thể gây ra kết quả ko mong muốn. Thường dẫn đến DoS hay sự truy cập đến các tài nguyên đã được hạn chế. - Insecure communication: Dữ liệu mà đc truyền ở dạng cleartext cũng là một điểm yếu. Password hệ thống, các bản ghi nhân viên, và các tài liệu bí mật của công ty là một vài ví dụ về dữ liệu dễ bị tổn thương . -Exploit(Sự thăm dò): - Password guessing tools (Những công cụ đoán password): Những công cụ này sẽ “crack” password bằng cách sử dụng kiến thức về thuật toán đc sử dụng để sinh ra password thực sự hoặc bằng cách cố gắng truy cập vào hệ thống sử dụng sự hoán vị và kết hợp các tập hợp ký tự khác nhau. Một vài tool crack phổ biến là : L0phtCrack và John the Ripper. - Shell scrips: Những đoạn scrip này đc tạo ra để tự động tấn công hoặc thực hiện những thủ tục đơn giản đã biết để làm lộ ra các vulneribilities (các điểm yếu) của hệ thống. - Executable code(mã thực thi): Sự thăm dò đc viết như mã thực thi yêu cầu kiến thức về lập trình và truy cập đên các công cụ phần mềm như conpiler (trình biên dịch). Do đó, các mã thực thi thăm dò đc xem như dạng thăm dò tiên tiến nhất. 2-Các công nghệ Intrusion Detetion: • Profile-Based Intrusion Detection: phát ra alarm khi các hoạt động trên mạng nằm ngoài Profile. Bằng cách sưu tập các mẫu hoạt động của người dùng hay mạng, bạn có thể xây dựng một profile của các hoạt động bình thường. Ví dụ: một web server sẽ đặc trưng phát ra HHTP traffic. Một profile có thể đc tạo ra để theo dõi web traffic. Một ví dụ khác là một segment mạng nơi mà người dùng là các kỹ thuật viên. Các kỹ thuật viên này có nhiệm vụ chủ yếu là theo dõi các yêu cầu về mail. Một profile có thể đc tạo ra để giám sát traffic về mail. • Signature-Based Intrusion Detetion: Signature là một tập hợp các rules gắn với các hoạt động xâm phạm đặc trưng dùng để xác định các tấn công. Cisco IDS sẽ phát ra alarm khi một mẫu traffic cụ thể nào đó “match” với signature hay còn gọi là signature đã đc trigger. Bạn có thể cấu hình Cisco IDS để thực hiện các signature và chỉnh sửa các tham số ddeer tối ưu hoá trong môi trường mạng của bạn. • Protocol Analysis-based intrusion Detection: tương tự như signature-Based Intrusion Detetion, nhưng nó thực hiện một sự phân tích theo chiều sâu của các giao thức đc xác định cụ thể trong packet. Ví dụ , một attack chống lại server. Attacker gửi một IP packet với loại protocol mà theo RFC, nó ko nên chứa bất kỳ dữ liệu nào ở phần Payload. Protocol Analysis-based IDS có thể xác định loại tấn công này dựa trên kiến thức về protocol 3-Responsive: (sự phản ứng lại) IDS có thể phản ứng lại một tấn công ở một trong 3 cách sau: • Terminate session (TCP reset): IDS sẽ gửi TCP packet với bit reset đc bật tới cả địa chỉ nguồn và đích • Block offending traffic (ACL): IDS có thể giao tiếp với các thiết bị mạng và áp dụng ACL entry tới địa chỉ nguồn của tấn công mà bị deny. • Create session log files: IDS có thể tạo ra log file để capture dữ diệu đc truyền từ nguồn của attack. 4-Network-Based Intrusion Detetion Systems (NIDSs): Một NIDS liên quan đến việc triển khai các thiết bị giám sát (monitoring device) , hay còn gọi là Sensor (thiết bị này dùng để capture- bắt gói và phân tích traffic khi nó đi qua mạng). Sensor sẽ detect các hoạt động ko đủ thẩm quyền và gây hại cho hệ thống trong thời gian thực và có thể đưa ra action tương ứng khi đc cấu hình. Các Sensor có thể đc triển khai ở các điểm trong mạng mà làm cho các nhà quản lý về bảo mật có thể theo dõi các hoạt động mạng trong khi nó đang hoạt động,mà không cần biết vị trí mục tiêu của tấn công. NIDS đưa ra cho các nhà quản lý về bảo mật một cái nhìn về bảo mật ở thời gian thực mạng của họ mà không liên quan đến sự phát triển của mạng . Mạng có thể phát triển bằng cách add thêm các host hay các thiết bị mạng mới.Các thiết bị hay các host thêm vào đo vẫn đc bảo vệ mà không cần phải add thêm Sensor. Các Sensor đc thêm vào có thê dễ dàng được triển khai để bảo vệ các mạng mới. Một vài yếu tố mà ảnh hưởng đến việc thêm Sensor: - Exceeded traffic capacity: ví dụ việc thêm một segment gigabit mới yêu cầu một high-capacity Sensor (một Sensor có khả năng xử lý cao hơn) - Performance capacity of Sensor: Sensor hiện tại có thể ko có khả năng thực hiện với khối lượng traffic mới. - Network implement: Chính sách bảo mật hay sự thiết kế mạng có thể yêu cầu thêm các Sensor để củng cố sự bảo mật ở biên(boundaries). NIDS đặc trưng đc điều chỉnh để phân tích phát hiện xâm nhập. Hệ điều hành đã đc bỏ bớt đi những dịch vụ mạng không cần thiết và những dịch vụ cơ bản thì đc bảo vệ. Phần cứng đc chọn cung cấp khả năng tối đa phân tích xác định những truy cập trái phép phụ thuộc vào các loại mạng. Có các loại phần cứng sau đây: - Network interface card (NIC): NIDS phải có khả năng kết nối đến bất kỳ mạng nào. NIC phổ biến cho NIDS bao gồm: Ethernet, Fast Ethernet, Gigabit Ethernet, Token Ring , và FDDI. - Processor: Intrusion detection đòi hỏi CPU mạnh để có thể thực hiện các giao thức phân tích Intrusion detetion và “match” các mẫu (partern) - Memory: Sự phân tích Intrusion detection đòi hỏi nhiều bộ nhớ. Bộ nhớ tác dộng trực tiếp đến khả năng NIDS để có thể xác định một các chính xác và hiệu quả một tấn công. Ví dụ dưới đây minh hoạ một sự triển khai IDS đặc trưng. Các Sensor đc triển khai ở các entry point (các điểm đi vào) của mạng để bảo vệ các segment mạng quan trọng. Các segment này có cả tài nguyên internal và external. Các Sensor sẽ báo cáo đến central management and monitoring server (server giám sát và quản lý tập trung) đc xác định ở bên trong của firewall  5- Host-Based Intrusion Prevent System (HIPS) Một HIPS audit (kiểm tra + ghi lại) các log files, file systems, và tài nguyên. Một ưu điểm của HIPS là có thể theo dõi các tiến trình của hệ điều hành và bảo vệ các tài nguyên hệ thống quan trọng, bao gồm cả các file mà có thể chỉ tồn tại trên một host cụ thể. Một dạng đơn giản của HIPS là enable system logging ở trên host. Tuy nhiên, nó có thể cần nhiều nhân lực để phân tích những file log này. Ngày nay, HIPS yêu cầu Agent software đc cài đặt trên mỗi host để theo dõi các hoạt dộng đc thực hiện để làm hại đến host và hệ thống mạng. Các Agent software thức hiện sự phân tích intrusion detection và bảo vệ các host Hình sau minh hoạ một sự triển khai HIPS đặc trưng. Các Agent đc cài đặt không chỉ trên các server cho phép truy cập công cộng , mà còn ở trên các mail server, application server của công ty hay các desktop của người dùng. Các Agent sẽ báo cáo đến central console server đc xác định ở bên trong của firewall  6- Các lợi ích của Intrusion Protection : + Cải tiến tính bảo mật qua các công nghệ cổ điển + Là công nghệ đã đc nâng cao để giải quyết các mối đe doạ đang thay đổi + Tăng khả năng hồi phục cho hệ thống kinh doanh điện tử và các ứng dụng + Giảm hiệu quả các hoạt động gây hại và các môi đe doạ bên trong + Mở rộng tầm nhìn ra các dòng dữ liệu của công ty + Bảo vệ tốt hơn trước những đe doạ đã biết và chưa biết. 7- Cisco IDS Solution Active Defense System (các hệ thống giải pháp IDS của Cisco) • Network Sensors : cung cấp một thiết bị chuyên dụng với khả năg theo dõi và bảo vệ các segment mạng • Switch Sensors (Swich có module tích hợp chức năng của IDS) • Router Sensors (Router có module tích hợp chức năng của IDS) • Firewall Sensors (Firewall có module tích hợp chức năng của IDS) • Host Agents -Bảo vệ server và desktop (Cisco cung cấp CSA – Cisco Security Agent, gồm 2 thành phần: Agent và Management Center for Cisco Security Agent (CSA MC)-cung cấp sự quản lý các Agent một cách tập trung. Sự cài đặt CSA sẽ tự động xây dựng Agent kit, vì vậy không cần phải login vào CSAMC để triển khai các agent đến các server hay workstation. Agent kit có thể đc triển khai để hỗ trợ tới 5000 agent host bằng các user logon scrip - kịch bản người dùng. CSA có các tuỳ chọn cho Agent kits để cài đặt trong suốt tới người dùng vì thế ko có tương tác người dùng nào đc yêu cầu, vì vậy user ko cần phải trả lời bất cứ câu hỏi nào và cũng không thể bỏ qua sự cài đặt. Các Agent tự động đăng ký với CSAMC sau khi cài đặt.Do đó, cấu hình cũng trong suốt với end user.Các Agent giao tiếp với CSA MC thông qua SSL để update các rules mà không cần đến sự can thiệp của user.Agent có thể chạy trên Window NT, window 2000, window xp, solaris 2.8) • Comprehensive management (Quản lý toàn diện) : Giám sát và quản lý hệ thống mạnh mẽ 8- Giải pháp bảo vệ theo tầng - bảo vệ theo chiều sâu: Không có thiết bị hay công nghệ nào có thể cung cấp một giải pháp bảo vệ toàn diện và đầy đủ. Một sự bảo vệ theo chiều sau cố gắng bảo vệ tài nguyên mạng bằng cách cung cấp sự bảo mật theo các tầng. Intrusion detetion có thể đc thực hiện ở cả mức host (host level) và mức mạng (network level). o Host-focused intrusion đc thiết kế để: - Bảo vệ các ứng dụng trên host cụ thể - Làm cho các chính sách có hiệu lực bằng cách điều khiển truy cập đến tài nguyên các host - Bảo vệ ứng dụng web - Bảo vệ chống lại tấn công buffer over flow o Network-focused intrusion đc thiết kế để: - Xác định các tấn công tới ứng dụng web - Xác dịnh các tấn công buffer over flow - Xác định các tấn công và sự thăm dò mạng - Xác định tấn công DoS. Part II: IDS sensor Cisco - Ví dụ về sản phẩm Cisco 4250-XL Sensor của Cisco:   Mặt sau của Cisco IDS 4250-XL Sensor có 4 ethernet interfaces. Các interface đc đánh số 1 là TCP reset interface, và interface đc đánh số 2 là command and control interface. 2 interface ở trên XL card là các monitoring interface (interface theo dõi). Dưới đây là các loại kết nối mạng và các thiết bị của các monitoring interface tương ứng: - Network connection – Ethernet - Device name -- int0 và int3 Ngoài các interface, Cisco 4250-XL Sensor còn cung cấp cho bạn sự truy cập đến keyboard port, console port và video monitor port. __________________ Tìm hiểu cơ bản về IDS sensor của Cisco-vấn đề cần quan tâm khi triển khai • Một vài yếu tố ảnh hưởng đến quyết định khi chọn Sensor cho giải pháp Cisco IDS: - Network media: Việc chọn lựa Sensor bị ảnh hưởng bởi môi trường mạng - Intrusion detection analysis performance: Hiệu năng của Sensor đc tính bằng tỉ lệ số bit /s mà nó có thể capture và phân tích chính xác. Hiệu năng của Cisco IDS Sensor nằm từ 45Mbps đến 1000 Mbps. - Network enviroment: Cisco IDS sensor thích hợp cho các mạng mà có tốc độ mạng nằm từ 10/100BASE-T Ethernet đến Gigabit Ethernet. • Việc triển khai một giải pháp Cisco IDS yêu cầu sự thiết kế tốt. Dưới đây là những vấn đê thiết kế quan trọng mà cần phải xem xét. - Number of Sensor (Sô lượng Sensor): Các kiến thức về topo mạng của bạn sẽ giúp bạn xác định có bao nhiêu IDS appliance cần thiết, cấu hình phần cứng cho từng IDS appliance (ví dụ như kích thước và các loại NIC) và có bao nhiêu trạm quản lý IDS cần thiết. IDS appliance giám sát tất cả các traffic đi qua một segment mạng. Do đó, bạn nên xem xét tất cả các kết nối đến mạng mà bạn muốn bảo vệ. Trước khi bạn triển khai và cấu hình IDS appliance, bạn phải hiểu các vấn đề dưới đây: - Kích thước và sự phức tạp của mạng - Các kết nối giữa mạng của bạn và các mạng khác, bao gồm cả Internet - Khối lượng và các loại traffic ở trên mạng của bạn - Sensor placement (Nơi đặt Sensor) : Người ta khuyên rằng Sensor nên đc đặt ở những network entry (điểm đi vào mạng) và exit point (điểm đi ra) mà cung cấp đầy đủ toàn bộ intrusion detection. Xác định các loại ví trí mà bạn có để xác định xem segment nào trong mạng của bạn mà bạn muốn giám sát.Hãy luôn nhớ rằng mỗi một IDS appliance duy trì một chính sách bảo mật đc cấu hìnhcho segment mà nó theo dõi. Các chính sách bảo mật có thể đc chuẩn hoá qua tổ chức hoặc là duy nhất cho mỗi một IDS appliance. Bạn có thể xem xét thay đổi topo để bắt buộc traffic đi qua segment mạng đc giám sát. Bạn có thể đặt IDS appliance ở trước hoặc sau firewall , mối một cách đặt đều có ưu và nhước điểm (sẽ đc nói chi tiết ở phần sau) - Management and monitoring options (các tuỳ chọn quản lý và giám sát): Xem lại các tuỳ chọn quản lý và giám sát để chọn ra cái thích hợp nhất với mạng của bạn. Nhớ rằng số lượng Sensor mà bạn sẽ triển khai liên quan trực tiếp đến loại console quản lý mà bạn chọn. Lời khuyên cho bạn là Sensor-to-IDS Viewer (IEV) -tỉ lệ : 5:1; Với Management Center (IDS MC) là 300:1. - External Sensor Communication (giao tiếp với các Sensor bên ngoài): Traffic ở trên port giao tiếp giữa Sensors và hẹ thống bên ngoài phải đc cho phép bởi firewall, để đảm bảo nó thực hiện chức năng của mình. Bảng sau thể hiện các port cho đc sử dụng bởi các ứng dụng giám sát và quản lý cho giao tiếp với Sensor.  • Khi bạn kiểm tra topo mạng của bạn để xác định có bao nhiêu IDS appliance (thiết bị IDS chuyên dụng) đc yêu cầu, xem xét tất cả các kết nối đến mạng mà bạn muốn bảo vệ. Những vị trí mà cần đc bảo vệ nhìn chung nằm ở 5 loại sau: (Hình vẽ đã minh hoạ) - Internet protection: Một Sensor giữa gateway mạng của bạn và internet kết hợp với firewall và VPN bằng các giám sát traffic cho những hoạt động xâm phạm. - Extranet protection: Một Sensor giữa mạng của bạn và các kết nối extranet như các kết nối với các đối tác kinh doanh, giám sát traffic nơi mà sự tin tưởng ko đc dám chắc. - Intranet and internal protection: Bảo vệ dữ liệu tập trung và các hệ thống quan trọng từ những nguồn tấn công bên trong. - Remote access protection: Một Sensor đc sử dug để giám sát những traffic gửi đến NAS (Network acess server) để bảo vệ các truy cập từ xa. - Server farm protection: Các công ty đang triển khai các Server public ở trên vùng DMZ. Những server này đưa ra các dịch vụ mạng như : Web access, DNS, FTP, và SMTP. Các CSA Agent đc cài trên những server này. CSAMC đc cài trên mạng internal.  • Vị trí đặt Sensor: So sánh vị trí của IDS Sensor ở trước firewall và sau firewall:  Sensor nằmởoutside(trước firewall) • Nhìn thấy tất cả các traffic đc gửi đến mạng của bạn • Có khả năg cao hơn về những false possitive • Không detect đc các tấn công bên trong Sensor nằm ở inside (sau firewall) • Nhìn thấy chỉ những traffic đã đc cho phép bởi firewall=> bảo vệ IDS sensor khỏi nhiững sự vi phạm mà firewall đã lọc. • Có khả năng thấp hơn về những false positive • Alarm yêu cầu các đáp ứng ngay lập tức Tìm hiểu cơ bản về IDS sensor của Cisco- cấu hình cơ bản và phương pháp quản lý Kiến trúc:  Cisco IDS 4.x chạy trên hệ điều hảnh Linux và đc tạo thành từ những hoạt động tương tác dưới đây: • cidWebServer: webserver của Sensor. WebServer có khả năng giao tiếp cả HTTP và HTTPs. Nó cung cấp nhiều hơn các web tĩnh. Nó cung cấp front-end server cho IDS Device Manager (IDM). IDM chạy như một “servlet” ở bên trong webserver. WebServer sử dụng một vài “servelet” để cung cấp các dịch vụ IDS. Những “servlet” này đc chia sẻ các thư viện mà đc load đến cidWebServer xử lý ở thời gian chạy. những điểm dưới đây miêu tả các “servlet” - IDM: cung cấp IDM web-based management interface (giao diện quản lý trên web) - EvenServe: Đc sử dụng để phục vụ các sự kiện chko các ứng dụng quản lý như IDS Event Viewer (IEV) - TransactionSever: Cho phép cpác ứng dụng quản lý như Management Center cho các IDS Sensor (IDS MC) để khởi tạo các giao dịch quản lý với Sensor. Các giao dịch quản lý này đc sử dụng để cấu hình và điều khiển các Sensor. - IPLogServer: Đc sử dụng để phục vụ các IP logs chocác hệ thống bên ngoài. Chú ý: EventServer, TransactionServer và IPLogServer giao tiếp sử dụng Remote Data Exchange Protocol (RDEP)- giao thức trao đổi dữ liệu từ xa, RDEP phục vụ như giao thức giao tiếp với bên ngoài của Sensor. • mainApp: Chịu trách nhiệm cho cấu hình các cấu hình của hệ điều hành như IP Address. mainApp cũng start và stop tất cả các ứng dụng khác của Cisco IDS . • logApp: Ghi tất cả những log message của ứng dụng đến log file. logApp cũng ghi những tin nhắn lỗi của ứng dụng đến Eventstore. • Authentication: Cấu hình và quản lý authentication ở trên Sensor. ứng dụng authentication xác định trạng thái authentication của user và vai trò dựa trên username và password. Mỗi một user đc gán mọt vai trò trên Sensor. Vai trò của user xác định hoạt động mà user đc cho phép để thực hiện. • Network Access Controller (NAC): đc sử dụng để khởi tạo blocking trên các thiết bị mạng. • ctlTransSource: Cho phép Sensor giao tiếp các giao dịch điều khiển với các thiết bị khác. Điều này hiện tại đc sử dụng để enable khả năng master blocking Sensor của NAC (master blocking Sensor sẽ đc đề cập chi tiết ở phần sau). • sensorApp: sensing engine thực sự. sensor App sẽ xử lý các signature và phát ra các alert events dựa trên cấu hình của nó và IP của traffic. SensorApp, giống như các ứng dụng khác, lưu trữ events (sự kiện) của nó vào EventStore. • EventStore: 4Gb, đc chia sẽ, các file đc ánh xạ nơi mà các sự kiện đc lưu trữ. Sensor App là ứng dụng duy nhất mà ghi các alert events lên EventStore. Tất cả các ứng dụng khác có thể ghi log, status và các error event lên EventStore. • cidCLI: ứng dụng CLI(command line interface) shell mà bắt đầu khi một user log in vào Sensor. một cidCLI độclập sẽ đc load cho mỗi CLI shell. Ở CiscoIDS 4.x sự truy cập vào OS shell đc thay thế bởi CLI,cái mà thực hiện hầu hết các nhiệm vụ. Sử dụng CLI cho các ứng dụng quản lý thích hợp để cấu hình và gỡ rối. Sự truy cập Shell cho cấu hình ko còn đc hỗ trợ. Một Sensor chạy cisco IDS 4.x đc bảo mật bằng : o Secure shell (SSH) và Transport Layer Security/Secure Sockets Layer (TLS/SSL) secure interfaces o Chỉ cho phép truy cập CLI (ko truy cập OS shell để cấu hình) o Các đặc quyền của user dựa trên vai trò của họ SensorApp gồm : VirtualSensor: Nhận các packet, xử lý chúng và sau đó xác định có tạo ra alarm hay ko. Các bộ xử lý khác nhau nằm trên Virtual Sensor, mỗi một cái có một chức năng riêng: o CaptureProducer: Nhận các packet và đẩy chúng đến các bộ xử lý khác. o Layer2Hander: Kiểm tra tầng 2 (có thể gửi đi hoặc giữ lại các packet). Xử lý ARP packets và pass các packets đến bộ xử lý kế tiếp. o Fragment Reassembly Unit (FRU): tập hợp các IP fragments. o DatabaseHandler: Cung cấp nơi lưu trữ bên trong cho việc theo dõi các dòng dữ liệu. o Stream Reassembly Unit (SRU): tập hợp và chuyển đi các dòng dữ liệu TCP (TCP streams) o SignatureHandler: Điều khiển và chuyển đến các nonstream signature engines. Chú ý: Virtual Sensor cung cấp khả năng chạy nhiều Sensor ảo ở trên cùng thiết bị. mỗi một cái đc cấu hình với các signature khác nhau và đầu vào traffic khác nhau. - VirtualAlarm (alarm channel): chịu trách nhiệm cho đầu ra của alarm đến IDS Eventstore và thực hiện các EventAction Giao tiếp của IDS với bên ngoài: • IDAPI xử lý các giao tiếp bên trong: Các ứng dụng của cisco IDS 4.x sử dụng một giao diện lập trình ứng dụng để giao tiếp giữa các quá trình ở bên trong gọi là IDAPI (Intrusion Detection Application Program Interface) . IDAPI cung cấp cách thức lưu trữ và chia sẽ dữ liệu giữa các ứng dụng của Cisco IDS • RDEP xử lý các giao tiếp bên ngoài: RDEP là một giao thức giao tiếp mức ứng dụng. - RDEP sử dụng hoặc HTTP hoặc HTTPs để truyền các tài liệu XML giữa Sensor và các hệ thống bên ngoài, bao gồm các event message và các IP log message. o Event message: Bao gồm các alarm, status và các error messages. Các ứng dụng giám sát như IEV và Security Monitor sử dụng “event pull model” của RDEP để lấy đc các events từ Sensor. “pull model” cho phép các ứng dụng “pull” alarm theo tốc độ của nó. Ngay sau khi các ứng dụng giám sát kết nối đến Sensor và request alarm, các alarm sẽ trở lại tới console của ứng dụng theo dõi mà ko có độ trễ . o IP log message: dc sử dụng bởi client để lấy đc dữ liệu IP log từ Sensor - RDEP sử dụng pull communication model (loại giao tiếp kéo) o Pull communication model cho phép management console kéo các alarm o Alarm vẫn còn ở trên Sensor cho đến khi hết bộ nhớ 4Gb, lúc đó alarm sẽ đc ghi đè. User Accounts và các vai trò : • User truy cập vào Sensor bằng cách login vào một user account • User account đc tạo ra trên Sensor • Nhiều account có thể đc tạo ra • Ứng dụng authentication cấu hình và quản lý quá trinh authentication (xác thực) • Các user account có các vai trò • Các vai trò xác định đặc quyền của user • Các vai trò dưới đây có thể đc gán cho một account: o Administrator: User có thể thực hiện tất cả các hoạt động ở trên Sensor o Operator: User có thể thực hiện việc xem tất cả và một vài hoạt động của administrator . o Viewer: User có thể thực hiện tất cả những hoạt động để xem như xem các sự kiện và xem các file cấu hình.Hoạt động mang tính quản trị duy nhất mà user với vai trò viewer có thể thực hiện là setting password của chính họ. o Service: đây là vai trò đặc biệt cho phép user login vào OS shell chứ ko fai CLI shell. Các phương pháp quản lý Sensor: - Console port: Yêu cầu sử dụng cáp RS-232 (đã đc cung cấp cùng với Sensor) và một chương trình giả lập thiết bị đầu cuối như HyperTerminal + Monitor và keyboard: Yêu cầu kết nối một màn hình và một bàn phím trực tiếp đến Sensor + Telnet: Yêu cầu địa chỉ IP mà đc gán cho command and control interface qua CLI setup command. Đồng thời cũng phải enable cho phép truy cập telnet. Mặc định telnet là disable + Secure shell (SSH): Yêu cầu một địa chỉ IP mà đc gán đến command and control interface qua CLI setup commandvà sử dụng một client có hỗ trợ SSH. SSH server trên Sensor đc enable mặc định. + HTTPS: yêu cầu một IP mà đc gán đến command and control interface qua CLI setup command và sử dụng một trình duyệt web. HTTPS đc enable mặc định nhưng cũng có thể bị disable. a- Khởi tạo cho Sensor: bao gồm các nhiệm vụ sau: • Gán cho Sensor một hostname: • Gán IP address và subnet mask cho command and control interface • Gán một default route • Enable hay disable chức năng telnet server • Xác định cụ thể web server port. • Add hoặc remove ACL (access control list) entry mà xác định host nào đc cho phép kết nối đến Sensor. • Set ngày và giờ • Thường đc thực hiện qua setup command:  Với setup command (đã đc minh hoạ như hình), nó sẽ đưa bạn qua các bước cấu hình hostname,IP address, netmask, gateway và các tuỳ chọn giao tiếp. Sau khi bạn enter câu lệnh, các setting mặc định sẽ đc thể hiện, nhấn spacebar để tiếp tục, một seri các dấu nhắc tương tác làm cho bạn có thể cấu hình các setting. b- Command line mode: IDS 4.1 software bao gồm một CLI đầy đủ. CLI cho IDS version 4.1 là giao diện người dùng mà làm cho bạn có thể truy cập đến Sensor qua Telnet, SSH và kết nối serial. Sử dụng SSH version 1.5 clien để truy cập đến CLI qua mạng. Các đặc điểm của CLI: Help: enter ? sau câu lệnh để thể hiện những câu lệnh sẵn có ở mode hiện tại. Tab completion: Enter Tab để hoàn thành câu lệnh Command abbreviation: CLI nhận ra dạng ngắn của nhiêu câu lệnh phổ biến ví dụ chỉ cần gõ sh ver thay vì show version Command recall: gõ up arrow hay down arrow (phím mũi tên lên xuống) để gọi lại các câu lệnh vừa đc enter User interface prompts: CLI thể hiện dấu nhắc tương tác người dùng khi hệ thống thể hiện một câu hỏi và đợi đầu vào (input) của user. Giá trị mặc định sẽ đc nằm trong dấu ngoặc. Enter để chấp nhận giá trị mặc định CLI ko phân biệt chữ hoa chữ thường Một số phím tắt hữu dụng: - Nếu out put vượt quá một trang màn hình nhấn spacebar để thể hiện trang tiếp theo, Enter để thể hiện từng dòng tiếp theo. - Ấn Ctrl+C để clear câu lệnh hiện tại và trở lại dòng trống. - Disable chức năng bằng dạng no của câu lệnh CLI có thể đc sử dụng để thực hiện các nhiệm vụ: - Khởi tạo Sensor - Cấu hình : tuning signature engine (điều chỉnh signature engine) - Quản trị : Back up và restore file cấu hình - Gỡ rối: xác minh những số liệu thống kê và các setting. IDS 4.x CLI có các mode sau:  Mỗi mode có các câu lệnh khác nhau thực hiện những nhiệm vụ riêng. c- Một số câu lệnh cơ bản : • Tạo user account để truy cập đến Sensor cho quản lý và giám sát (qua CLI hoặc management console). (default : user=cisco, pass=cisco,password thay đổi ở lần đầu login, có các vai trò xác định đặc quyền của user) . Management console có thể duy trì user account độc lập với Sensor. Ví dụ , bạn có thể tạo và login vào một account chỉ tồn tại trên IDS MC. IDS MC sau đó sẽ truy cập vào Sensor qua một account khác đc nhận ra bởi Sensor. Sensor cho phép tạo nhiều local user account. Cú pháp :  Dùng lệnh show users all để thể hiện một danh sách tất cả các user account (những account bị khoá có username được đặt trong ngoặc) Có thể dùng lệnh no username để xoá một user và ngăn cản sự truy cập đến Sensor ; Tuy nhiên, Sensor ko cho phép administrative account cuối cùng bị remove đi. Bạn có thể xoá user account trong khi user đang login vào hệ thống, nhưng tác vụ này sẽ có hiệu lực kể từ khi user đã thoát khỏi phiên làm việc. Chỉ có những user với đặc quyền administrator mới có thể thêm và xoá user account. • Tạo Service account : Đây là một account có vai trò đặc biệt cho phép login vào OS shell thay vì CLI shell, account không hỗ trợ cho việc cấu hình nhưg hỗ trợ cho việc gỡ rối, mặc định nó ko tồn tại trên Sensor, bạn phải tạo nó. Nó đc tạo ra cùng cách với cách bạn tạo bất kỳ account nào. Tuy nhiên , hãy nhớ rằng nó chỉ nên dùng cho gỡ rối dưới hướng dẫn của TAC (Cisco technical Assistance Center) . Chỉ một account với đặc quyền là service có thể đc tạo. Sự truy cập ’root’ đến Sensor chỉ có thể xảy ra nếu bạn log in và service account và su về root account. Khi password của service account đc set hay reset, password của root account cũng tự đọng set cùng password. Khi service account bị remove,password của root account sẽ bị khoá. Một file log đc tự động update với bản ghi ghi lại quá trình login của service account : /var/log/.tac.  • Cấu hình Account Lockout: Dùng lệnh attemptLimit để hạn chế số lần một user có thể cố gắng xác thực trước khi nó bị disable. Những account bị disable xuất hiện trong dấu ngoặc khi show user all . Một user với đặc quyền administrator có thể unlock một một disable account bằng cách thay đổi password. Cú pháp:  • Thay đổi password: Sử dụng câu lệnh password để thay đổi password cho một user đang tồn tại hoặc enable trở lại cho một user đã bị khoá. User với đặc quyền administrator có thể thay đổi password của các user khác. Các user với đặc quyền operator và viewer có thể chỉnh sửa chỉ password của riêng nó Ví dụ:  • Thay đổi vai trò (đặc quyền): Sử dụng câu lệnh privilege để thay đổi vai trò của account. Chỉ administrator mới có thể làm điều này. • Cấu hình các truy cập qua mạng: Sử dụng accessList để chỉnh sửa ACLs cho phép truy cập từ xa. Câu lệnh này giúp thiết lập IP của host (hoặc mạng) mà đc phép thiết lập phiên kết nối TCP đến Sensor.Trong hầu hết các trường hợp, truy cập vào Sensor chỉ nên hạn chế tới những “trusted hosts” – host đc tin tưởng giúp gỡ rối hoặc truyền file để update các sản phẩm và signature mới . Cú pháp:  Xem các tham số mạng hiện tại bằng các sử dụng lệnh show settings • Một số câu lệnh hữu ích khi gỡ rối: - Show version command: thể hiện cấu hình và version (Bao gồm : Các ứng dụng đang chạy, version của các ứng dụng, sự sử dụng bộ nhớ và đĩa cứng , lịch sử nâng cấp (upgrade history)). - Show configuration command: thể hiện thông tin cấu hình hệ thống - Show setting command: thể hiện nôi dung cấu hình ở sub-mode hiện tại - Show events command: thể hiện các events (evAlert, evError, evStatus, evLogTransaction, evShunRqst) - Show statistics command: Thể hiện số liệu thống kê đc yêu cầu. - Show interface statistics: thể hiện thống kê cho các command-control và sensing interface - Show tech-support command: capture tất cả những thông tin trạng thái và cấu hình của Sensor. Câu lênh cho phép truyền đến một hệ thống ở xa. Output có thể sẽ rất lớn (bao gồm thông tin về cấu hình, version, và cidDump- đoạn script mà capture một lượng lớn thông tin bao gồm danh sách các tiến trình, log files, thông tin OS, danh sách thư mục, file cấu hình,…) - Reset command: shutdown các ứng dụng chạy trên Sensor và reboot lại nó. Nguồn: Internet  |

|

| The Following User Says Thank You to hoctinhoc For This Useful Post: |

|

|

#2 |

|

Newbie

Gia nhập: Jul 2010

Trả Lời: 15

|

Thanks nhiều

|

|

|

|

|

|

|