|

| Đăng Kí | Hỏi/Đáp | Danh Sách | Lịch | Bài Trong Ngày | Tìm Kiếm |

|

||||||||

|

|

||||||||

|

Chia Sẽ Kinh Nghiệm Về IT

Chia Sẽ Kinh Nghiệm Về IT

|

|

|

Công Cụ | Xếp Bài |

|

|

#1 |

|

Guest

Trả Lời: n/a

|

Cài đặt Snort, Barnyard, BASE trên CentOS 5.2

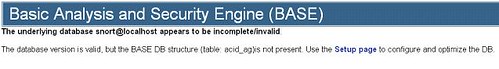

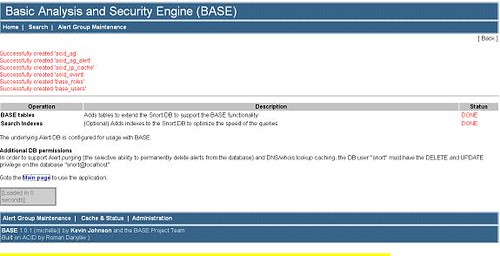

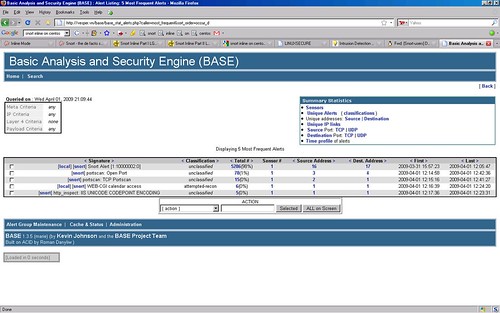

Cài đặt Snort, Barnyard, BASE trên CentOS 5.2 Giả sử server bạn đã có: + CentOS 5.2 + MySQL + php 5 Hướng dẫn này sẽ cài đặt: + Snort & snort rules + Barnyarh +Base (Basic Analysis and Security Engine) Với Barnyarh: là một ứng dụng được sử dụng để offload tải việc xuất log & cảnh báo cho snort. Do đó, snort dành tài nguyên cho chức năng chính của nó. Base: là ứng dụng với giao diện web cho phép người dùng truy xuất và phân tích các cảnh báo từ chương trình snort. 1. Cài đặt và cấu hình snort và snort rules - Download source chương trình snort về thư mục /tmp cd /tmp wget http://snort.org/dl/current/snort-2.8.3.2.tar.gz tar -xvzf snort-2.8.3.2.tar.gz cd snort-2.8.3.2 - Biên dịch và cài đặt chương trình ./configure --with-mysql --enable-dynamicplugin make make install - Tạo nhóm & người dùng cho snort groupadd snort useradd -g snort snort -s /sbin/nologin - Tạo các thư mục hoạt động cho snort mkdir /etc/snort mkdir /etc/snort/rules mkdir /var/log/snort cd etc/ cp * /etc/snort - Chuyển về thư mục /tmp, sau đó download snort rules. Có 2 cách, -- Cách 1: Hoặc không cần đăng ký thành viên để download snort rules mới nhất, sau đó cấu hình ftp để up lên thư mục /tmp --Cách 2: sử dụng wget download snort rules mẫu: wget http://www.snort.org/pub-bin/downloa...-pr-2.4.tar.gz Ở hướng dẫn này, tôi sử dụng cách 1, và down file snort rules: snortrules-snapshot-CURRENT.tar.gz và up nó lên /tmp - Giải nén snort rules và copy nó vào /etc/snort/rules đã tạo ở trên tar –xvzf snortrules-snapshot-CURRENT.tar.gz cd rules cp * /etc/snort/rules - Cấu hình file snort.conf --Bỏ comment và thay đổi tương ứng theo server của bạn var HOME_NET 192.168.7.123/32 var var EXTERNAL_NET any -- Thay đổi các thông số như sau var RULE_PATH ../rules” thay bằng “var RULE_PATH /etc/snort/rules Comment tất cả các dòng ở stream4, vì ta sử dụng stream5 #preprocessor stream4 - Cấu hình để snort xuất log file ở dạng unified để barnyard xử lý, bỏ comment (#) ở 2 dòng sau # output alert_unified: filename snort.alert, limit 128 # output log_unified: filename snort.log, limit 128 -- Cấu hình khởi động snort như 1 dịch vụ hệ thống cd /etc/init.d wget http://internetsecurityguru.com/snortinit/snort chmod 755 snort chkconfig snort on 2. Cấu hình database MySQL cho snort - Tạo cơ sở dữ liệu tên snort và cấp quyền trên csdl này mysql -p Enter password: mysql> create database snort; >Query OK, 1 row affected (0.01 sec) mysql> grant INSERT,SELECT on root.* to snort@localhost; >Query OK, 0 rows affected (0.02 sec) mysql> SET PASSWORD FOR snort@localhost=PASSWORD('chọn password cho bạn'); >Query OK, 0 rows affected (0.25 sec) mysql> grant CREATE, INSERT, SELECT, DELETE, UPDATE on snort.* to snort@localhost; >Query OK, 0 rows affected (0.02 sec) mysql> grant CREATE, INSERT, SELECT, DELETE, UPDATE on snort.* to snort; >Query OK, 0 rows affected (0.02 sec) mysql> exit >Bye - Tạo table cho csdl snort mysql -u root -p /tmp/snort-2.8.3.2/schemas/create_mysql snort Enter password: root password - Kiểm tra tạo bảng thành công hay không mysql -p >Enter password: mysql> SHOW DATABASES; ( nếu nhìn thấy những gì như dưới đây, xem như bước tạo table trên thành công ) +------------+ | Database +------------+ | mysql | Snort | test +------------+ 3 rows in set (0.00 sec) mysql> use snort mysql> SHOW TABLES; +------------------+ | Tables_in_snort +------------------+ | data | detail | encoding | event | icmphdr | iphdr | opt | reference | reference_system | schema | sensor | sig_class | sig_reference | signature | tcphdr | udphdr +------------------+ 16 rows in set (0.00 sec) exit; 3. Cài đặt Barnyard -Download Barnyard cd /tmp wget http://snort.org/dl/barnyard/barnyard-0.2.0.tar.gz tar –xvzf barnyard-0.2.0.tar.gz cd barnyard-0.2.0 ./configure --enable-mysql make make install cd etc/ cp barnyard.conf /etc/snort - Cấu hình, vi /etc/snort/barnyard.conf --Bỏ các comment config daemon --Thay đổi hostname config hostname: server.learnit.vn --Chọn NIC mà snort hoạt động config interface: eth0 -- Chỉ định csdl mà barnyard sử dụng Thay đổi # output alert_acid_db: mysql, sensor_id 1, database snort, server localhost, user root # output log_acid_db: mysql, database snort, server localhost, user root, detail full Thành output alert_acid_db: mysql, sensor_id 1, database snort, server localhost, user snort, password thaibinhtt output log_acid_db: mysql, database snort, server localhost, user snort, password thaibinhtt, detail full --Tạo file waldo cho barnyard, file này barnyard sử dụng để lưu vết các xử lý trên các tập tin log mà snort tạo ra. Gõ lệnh snort -c /etc/snort/snort.conf Đến khi thấy Not Using PCAP_FRAMES thì ctrl + c để stop snort Gõ lệnh ls -l /var/log/snort -rw------- 1 root root 16 Mar 31 22:17 snort.alert.1238512632 -rw------- 1 root root 24 Mar 31 22:17 snort.log.1238512632 touch /var/log/snort/barnyard.waldo vi /var/log/snort/barnyard.waldo Nội dung file như sau: /var/log/snort 1238512632 0 -Cấu hình để barnyard chạy như 1 dịch vụ hệ thống cd /etc/init.d/ wget http://www.internetsecurityguru.com/barnyard chmod 755 barnyard chkconfig barnyard on service barnyard start -Kiểm tra snort và barnyard đã làm việc với nhau hay chưa -- Tạo 1 luật để test snort vi /etc/snort/rules/local.rules thêm rules như sau: alert tcp any any -> any any (msg:"test";sid:10000002  -- restart lại snort và check như sau echo "select count(*) from snort.event" | mysql -u snort -p >Enter password: count(*) 5414 Nếu số khác 0 thì snort & barnyard đã tương tác hoạt động 4. Cài đặc và cấu hình BASE (Basic Analysis and Security Engine) cd /tmp pear install Image_Graph-alpha Image_Canvas-alpha Image_Color Numbers_Roman - Downlaod ADODB wget http://easynews.dl.sourceforge.net/s...b/adodb480.tgz -Download BASE wget http://easynews.dl.sourceforge.net/s...e-1.3.5.tar.gz - Cài đặt ADODB cd /var/www/ tar -xvzf /root/snortinstall/adodb480.tgz - Cài đặt BASE cd /var/www/html tar –xvzf /root/snortinstall/base-1.3.5.tar.gz mv base-1.3.5/ base/ cp base_conf.php.dist base_conf.php Edit base_confi.php như sau: $BASE_urlpath = "/base"; $DBlib_path = "/var/www/adodb/ "; $DBtype = "mysql"; $alert_dbname = "snort"; $alert_host = "localhost"; $alert_port = ""; $alert_user = "snort"; $alert_password = "password_snort_DB"; -- Truy xuất BASE và setup   Click chọn Setup page   Giao diện của BASE   Ví dụ các alerts thu được khi tôi dùng chương trình scan port tấn công mà snort nhận được   Theo: Thaibinhtt  |

|

|

|

|