|

| Đăng Kí | Hỏi/Đáp | Danh Sách | Lịch | Bài Trong Ngày | Tìm Kiếm |

|

||||||||

|

|

||||||||

|

Chia Sẽ Kinh Nghiệm Về IT

Chia Sẽ Kinh Nghiệm Về IT

|

|

|

Công Cụ | Xếp Bài |

|

|

#1 |

|

Guest

Trả Lời: n/a

|

CEH - Module 07: System Hacking

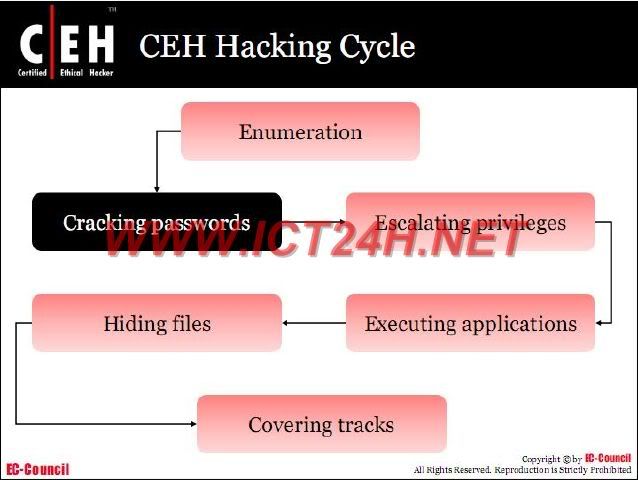

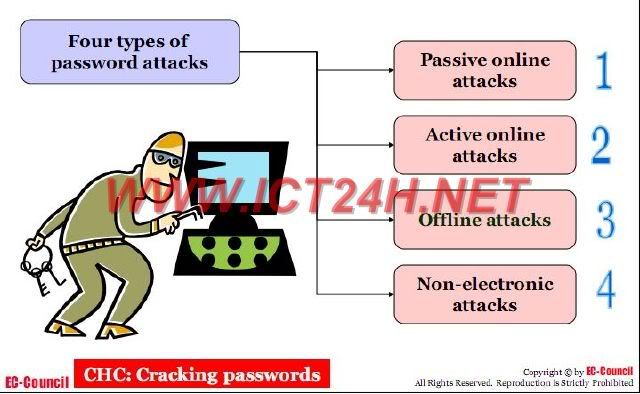

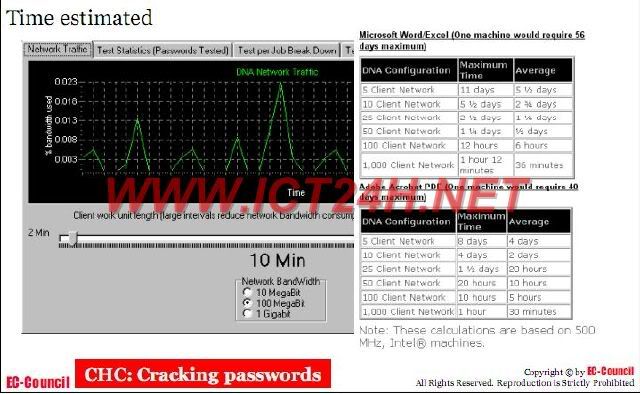

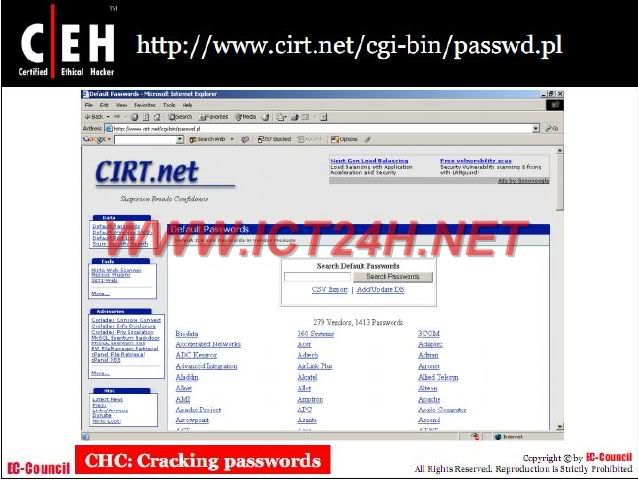

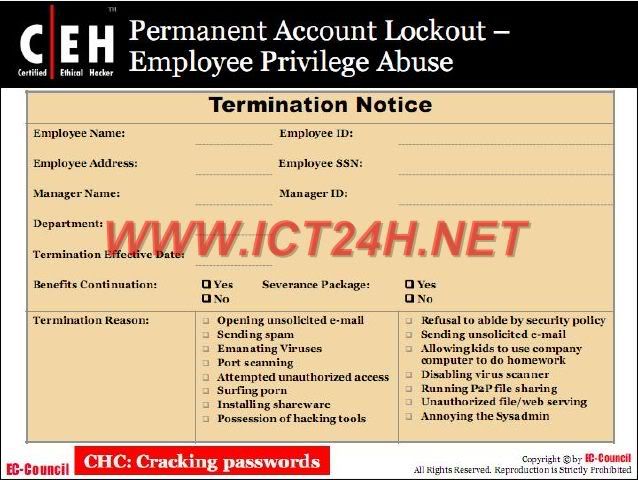

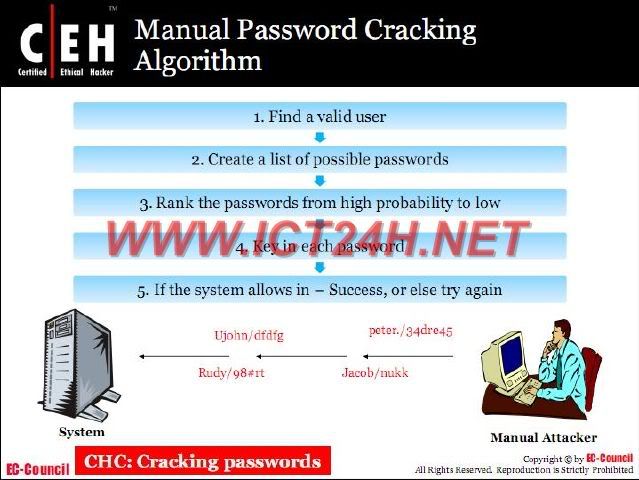

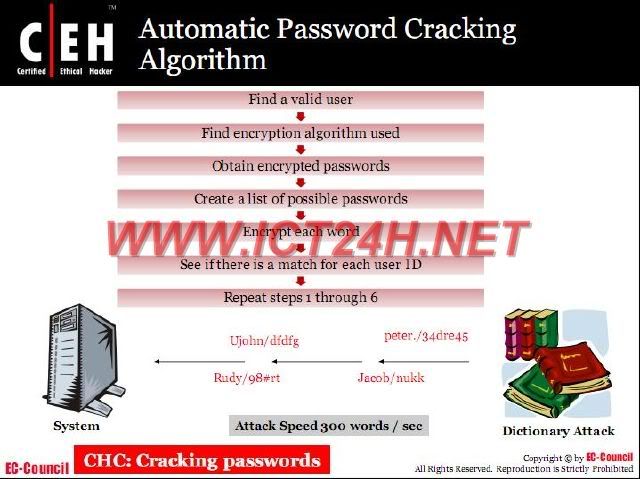

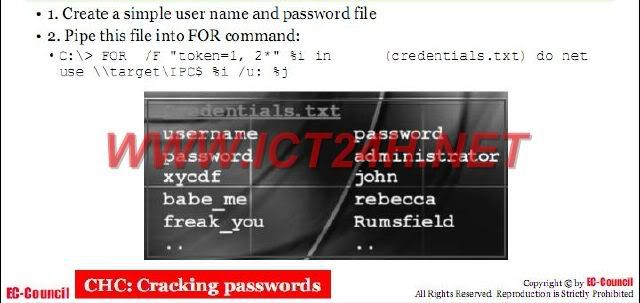

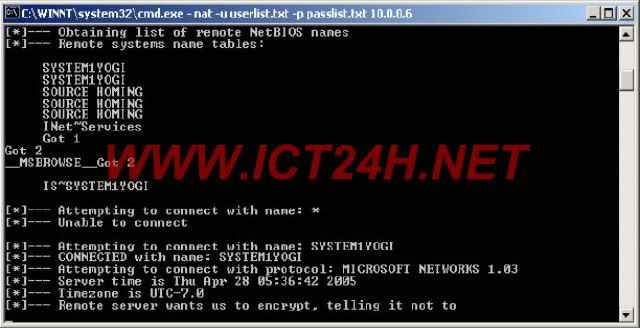

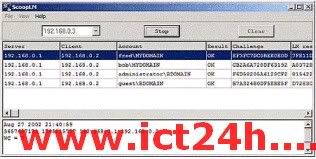

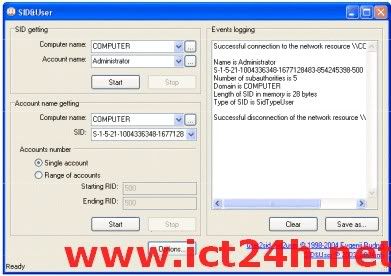

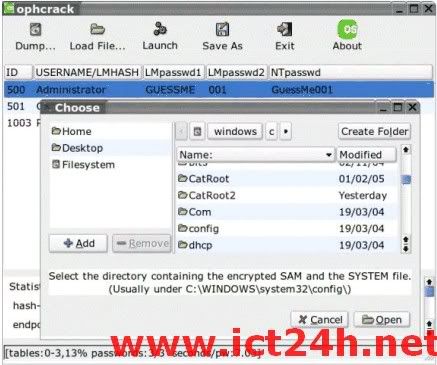

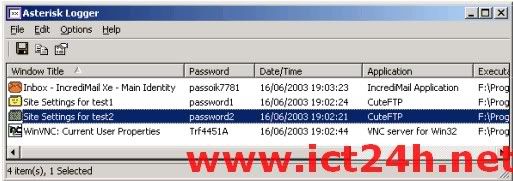

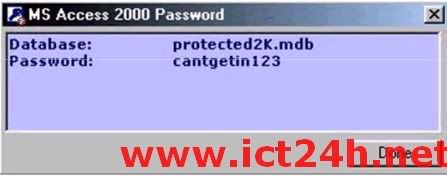

Module 07: System Hacking Vấn đề liên quan: · Bẻ khóa pass (password). · Tấn công pass. · Nhận diện các loại công cụ bẻ khóa pass. · Trình bày cách đối phó với việc bẻ khóa pass. · Gia tăng quyền hạn.(không chắc lắm). · Thi hành các ứng dụng. · Keyloggers và Spyware. Keyloggers : chương trình ghi lại những ký tự đã đánh trên bàn phím và gửi về cho người tấn công, thường thì ghi lại cả tên chương trình nào người dùng kích hoạt.Dùng để đánh cắp pass. Spyware : chương trình gián điệp. · Biện pháp đối phó với Keyloggers và Spyware. · Những file ẩn. · Tìm hiểu về rootkit. · Cách sử dụng steganography . Steganography : kỹ thuật phát hiện các thông tin ẩn để xử lý hoặc tiêu diệt nó(không chắc lắm) · Che dấu vết tích (covering track). Vòng tấn công CEH:  Các dạng password: - Chỉ chứa ký tự : HJFHAD - Chỉ chứa số : 247824 - Chỉ chứa những ký tự đặc biệt : $@$!() - Chứa ký tự & số : ax14b2 - Chứa ký tự & ký tự đặc biệt : m@roon$ - Chứa ký tự đặc biệt & số : @$47$ - Chứa ký tự, ký tự đặc biệt & số : E1n@8s Các dạng tấn công password:  1. Tấn công thụ động trực tuyến: * Wire sniffing : đánh hơi tìm dấu vết qua cáp mạng - Truy cập và ghi lại các traffic trong đường truyền mạng. - Đợi đến khi có chuỗi chứng thực. - Dùng thuật toán Brute-force để ăn cắp thông tin chứng thực. Cần quan tâm : o Tương đối khó thực hiện. o Sử dụng các thuật toán phức tạp. o Các tool có rộng rãi. * Man-in-the-midle và tấn công Replay : truy cập vào giữa 2 điểm đang liên lạc và lắng nghe các thông tin 2 điểm gửi cho nhau rổi giả danh thành 1 người liên lạc trực tiếp với người còn lại để đánh cắp thông tin. - Bằng cách nào đó truy nhập vào mạng. - Đợi đến khi có chuỗi chứng thực. - Ủy nhiệm chứng thực (đánh lừa và giả làm người đang trao đổi thông tin để ăn cắp thông tin,có thể sẽ cắt kết nối của người bị giả dạng). - Không cần sử dụng kỹ thuật brute-force. Cần quan tâm : o Tương đối khó thực hiện. o Phải được trust bởi 1 hay 2 phía. o Các tool có rộng rãi. o Thỉnh thoảng bị phá vỡ vì các traffic không có hiệu lực. 2. Tấn công chủ động trực tuyến: * Password Guessing: đoán pass - Thử đoán pass cho đến khi được. - Thành công khi : pass quá đơn giản và ở các điểm chứng thực công cộng. Cần quan tâm : o Tốn thời gian. o Cần 1 lượng lớn băng thông. o Dễ bị phát hiện. o Vấn đề trung tâm là : pass phải đơn giản. 3. Tấn công không trực tuyến (offline): - Bị chi phối về thời gian. - LM Hashes có nhiều điểm yếu vì smaller key space and shorter length (cần thảo luận). - Dịch vụ web đã có sẵn. - Kỹ thuật bẻ pass đã được công bố. Ngăn ngừa : o Sử dụng pass mạnh. o Không sử dụng LM Hashes. o Ngưởi tấn công có dữ liệu pass(pass database). - Cách trình bày mật mã phải được mã hóa (vd:ô pass phải là ** *chứ không phải text). Cần quan tâm : o Luật Moore (cần thảo luận). Dictionary Attack - Sử dụng pass từ danh sách. - Chỉ thành công khi pass đơn giản. Cần quan tâm: - Nhanh. - Vấn đề quan trọng : pass yếu. Hydrid Attack - Dò pass từ Từ Điển Cần quan tâm:- Thêm vào không thứ tự: số & ký hiệu - Tương đối nhanh. - Thành công khi thứ tự pha trộn các ký tự ít. * Brute-force Attack: Brute force : tấn công bằng thuật toán để duyệt toàn bộ các pass có thể để tìm ra mật khẩu, còn gọi là kỹ thuật “vét cạn”. - Thử tất cả các pass : phổ biến , thử các tập hợp của các từ. - Thường được bồ sung với độ phức tạp không ngừng phát triển. - Đặc tính là sẽ tấn công LM “Hash” đầu tiên. Cần quan tâm: - Rất chậm. - Tất cả các pass cuối cùng sẽ được tìm thấy. - Tấn công cả NT Hash nhưng sẽ khó hơn LM Hash. * Pre-computed hashes: - Thiết lập lại tất cả các phần hash (Hash : bị cắt nhỏ ra) của pass có thể được. - So sánh với các giá trị dữ liệu. - Để chứa các phần hash cần có chỗ chứa lớn : o LM hashes : 310 terabytes. o NT hashes (< 15 ký tự) : 5,652,897,009 Exabytes. - Giải pháp : sử dụng sự trao đổi không gian chứa (time-space tradeoff : cần thảo luận) * Syllable Attack: tấn công theo âm tiết. - Là sự phối hợp giữa tấn công Brute-force & Dictionary - Kỹ thuật này có thể được sử dụng khi pass là những từ không tồn tại và người tấn công cố sử dụng 1 vài kỹ thuật khác để phá pass. * Rule-based Attack: - Có thể được sử dụng khi người phá pass có 1 vài thông tin về mật mã mà họ muốn phá. - Vd: nếu người phá pass biết pass bao gồm các từ và 2 hay 3 con số. khi đó, họ sẽ thử dùng vài chương trình để tạo ra các pass phù hợp. * Hybrid Attack: - Được xây dựng dựa vào phương pháp tấn công dictionary - Các con số và ký hiệu được thêm vào “Từ điển” * Distributed Network Attack (DNA) : - Là 1 kỹ thuật mới để phục hồi các file có pass bảo vệ. - DNA sử dụng 1 máy tính để giải mã qua mạng. - Server DNA được lắp đặt tại vị trí trung tâm để các clients có thể truy xuất vào server DNA qua mạng. Đặc điểm của DNA server: - Có thể thêm các “Từ điển” của user. - Việc tấn công pass được tối ưu hóa theo các ngôn ngữ (language)riêng biệt. - Tùy biến các “Từ điển” của user. - Stealth client installation functionality - Tự động cập nhật cho client khi server cập nhập. - Có thể điều khiển các việc làm của client. - Quản lý DNA kết hợp tấn công và định vị các phần chia nhỏ của key được chuyển trong mạng. - Client của DNA server sẽ chạy trên nền chỉ bị chi phối bởi thời gian của tiến trình không được sử dụng (cần thào luận-nguyên văn : DNA client will run in background consuming only unused processor time.) - Chương trình phối hợp khả năng xử lý của tất cả các client kết nối vào mạng và sử dụng nó để thực hiện tìm kiếm key trên office 97 và 2000 để giải mã.  * Rainbow Attack: - Trong tấn công rule-based, bảng hash của pass được tạo ra trên sự cải tiến và suốt quá trình phục hồi, người phá pass sẽ tìm các hash trong các bảng pre-computed - Bảng rainbow là bảng tìm kiếm đặc biệt để sử dụng phục hồi pass từ ciphertext thành plaintext (vd : Phục hồi *** thành P@ssword). - Cách tấn công này giảm thời gian giám sát cho các pass phức tạp. 4. Tấn công “không công nghệ”: 1. Shoulder surfing: - Xem ai đánh pass - Phổ biến và thành công - Mouthing password khi đánh pass 2. Keyboard sniffing: - Phần cứng : rẻ và khó phát hiện. - Phần mềm : rẻ và khó phát hiện. - Cả 2 đều có thể quản lý từ xa. 3. Social Engineering: - Thảo luận ở chương 11.   * http://www.virus.org/index.php? - Là trang web chứa database pass mặc định được tạo ra để cung cấp login/pass phù hợp cho các thiết bi mạng thông dụng. - Database này chứa login/pass mặc định của phần cứng, soft lần đầu tiên cài đặt. - Database này chứa pass mặc định cho các thiết bị và soft của các hãng: 3Com, Cisco, Nortel, IBM, HP, Compaq, Digital, D-link, Linksys, Oracle, Microsoft. * PDF password Cracker: - Là chương trình phá bỏ sự bảo mật của tài liệu PDF. Đặc điểm: - Hỗ trợ kéo & thả. - Không cần cài đặt Adobe Acrobat. - Hỗ trợ : win98, Me, NT, 2000,XP và 2k3. * Abcom PDF password Cracker: - Là chương trình phá bỏ sự bảo mật của tài liệu PDF. Đặc điểm: - Giải mã file PDF được bảo vệ với owner password - Ngay lập tức gỡ bỏ sự giới hạn : copy, in và các hành động khác với file. - Hỗ trợ kéo & thả. - Không cần cài đặt Adobe Acrobat. - Hỗ trợ : win98, Me, NT, 2000,XP và 2k3. - Hỗ trợ : file PDF 1.6 (Acrobat 7.x), thêm vào các bit giải mã : 40-bit RC4, 128-bit RC4. * Password Mitigation: 1. Smart Cards: Thẻ thông minh - 2 nhân tố chứng thực. - Khó phá hoại. - Giá cao khi triển khai ban đầu 2. Biometric : Sinh trắc học - 2 hay 3 nhân tố chứng thực. - Thưởng chống lại hầu hết các kiểu tấn công non-tech. - Rất đắt - Thiên về sự thất bại. (prone to failure-cần thảo luận)  * Administrator Password Guessing : Đoán pass admin - Giả sử Netbios port TCP 139 đang mở, phương pháp hiệu quả nhất để crack pass 2000/2003 là đoán pass. - Cố gắng kết nối với dah sách share: ipc$, c$ và thử username/pass - Mặc định các folder share admin$, c$, %systemdrive% là điểm tốt nhất để bắt đầu. * Manual password cracking Algorithm : thuật toán crack pass bằng tay  - Tìm user tồn tại. - Tạo danh sách pass có thể. - Phân loại pass có khả năng từ cao đến thấp. - Đánh các pass vào - Nếu hệ thống cho phép vào – thành công, nếu không thì thử lại L * Automatic password cracking algorithm : thuật toán crack pass tự động  - Tìm user tồn tại. - Tìm thuật toán mã hóa đã được sử dụng. - Lấy được pass đã mã hóa. - Tạo danh sách pass có thể - Mã hóa danh sách pass vừa tạo. - So sánh pass vừa mã hóa và pass mã hóa đã lấy được. - Không trùng thì làm lại từ bước 1 - 6. * Performing Automated Password Guessing :thực tập đoán pass tự động - Rất dễ dàng_vòng loop đơn giản bằng cách sử dụng shell qua câu lệnh NET USE: 1. Tạo file username & pass đơn giản 2. Đặt file đó vào command : C:\> FOR /F “token=1, 2*” %i in (credentials.txt) do net use \\target\IPC$ %i /u: %j  * TOOL : NAT (NetBIOS Auditing Tool): - Được tạo ra để tìm ra dịch vụ chia sẻ file NetBIOS của máy mục tiêu. Nó bổ sung các bước để thu thập thông tin và cố gắng chiếm file mức độ-truy cập hệ thống mặc dù nó chỉ phu hợp với local client. - Nếu session NetBIOS có thể được thiết lập qua port 139 TCP, mục tiêu được công khai là lỗ hổng. - Khi session được kết nối thành công thì sẽ thu thập thông tin về server, thêm vào đó là tất cả các file được share.  * SMBBF (SMB Passive Brute Force Tool): - Là 1 chương trình dò pass cho window và nền SMB. - Nó hoạt động được nhờ khai thác thời gian chờ (timeout) do lỗi của người lập trình trong window 2k, XP. Hoạt động nhanh khi đoán pass trên những Nền đó. - Khi chạy file pass lớn chống lại window 2k, XP, nó hiển thị thông tin thống kê là 1200 lần đăng nhập/giây. - Điều đó có nghĩa nếu bạn sử dụng “từ điển tiếng Anh” thông dụng với 53,000 từ để dò pass server với thời gian là dưới 1 phút.   * Hacking Tool: LOphtcrack: - LC4 là chương trình dò pass và phục hồi các package được phát triển bởi @stake software. “SMB packet capture” sẽ lắng nghe vùng mạng local và bắt các session login của các người dùng. - NTML (quản lý LAN win NT) là dạng chứng thực thử thách/trả lời. Đó là giao thức chứng thực mạng mặc định trong win NT 4.0/win 2k. - MS đã nâng cấp giao thức mặc định thành Kerberos, được xác định là bảo mật hơn NTLM. Bảng so sánh: * What is LAN Manager Hash??? - Vd: nghĩ rằng pass là 123456qwerty - Khi pass được mã hóa với thuật toán LM, pass được chuyển sang dạng viết hoa : 123456QWERTY. - Pass sẽ được thêm vào các khoảng trống (blank) để đủ 14 ký tự : 123456QWERTY__ - Trước khi mã hóa, pass sẽ được chia làm 2 phần : 123456Q và WERTY__ - Các chuỗi này được chia và mã hóa. Kết quả như sau : o 123456Q = 6BF11Eo4AFAB197F o WERTY__ = F1F9FFDCC75575B15 Pass đã hash sẽ là 6BF11Eo4AFAB197FF1F9FFDCC75575B15 Lưu ý : phần đầu of hash chứa số đã bị Lophtcrack crack với thời gian là 24giờ, phần sau chỉ mất 60giây. LM Hash không an toàn. * LM “Hash” Generation :sự hình thành Lan Manager Hash - Thêm blank cho pass đủ 14 ký tự. - Chuyển sang chữ in Hoa. - Chia thành 2 chuỗi 7 ký tự. - 8 bytes đầu tiên xuất phát từ 7 ký tự đầu tiên của pass và 8 bytes sau xuất phát từ ký tự thứ 8-14 của pass. - Nếu pass ít hơn 7 ký tự thì phần hash thứ 2 luôn luôn là : oxAAD3B435B51404EE - Giả định cho vd này : LM Hash của user là oxC23413A8A1E7665fAAD3B435B51404EE - LC4 sẽ crack được pass là WELCOME * Salting: - Ngăn không cho lấy pass từ tập tin pass. - Chứa những pass tượng trưng không giống với pass thật. - Hiệu quả : ngăn ngừa tấn công “thiết lập lại hash” (pre-computed hash) * PWdump2 & PWdump3 : - PWdump2 giải mã pass, pass file. Nó sử dụng thuật toán tiếp cận tốt như là brute force - PWdump3 là chương trình chiếm hash của pass từ xa trên window NT/2K. Để sử dụng được thì ta phải có quyền admin trên hệ thống đẩu xa. * Tool : Rainbowcrack - Là chương trình Crack hash => thiết lập lại tất cả các cặp plaintext, ciphertext có thể trong sự cải tiến và chứa chúng vào file có tên “Bảng Rainbow” * Hacking Tool : KerbCrack - Gồm có 2 chương trình : Kerbsniff và Kerbcrack. - Kerbsniff lắng nghe trên mạng và bắt gói Kerberos logins trên window 2/XP. - Kerbcrack sử dụng tấn công brute force hay dictionary để tìm được pass từ file capture. * Hacking Tool : John The Ripper - Là 1 tool sử dụng command-line được thiết kế để crack pass trên Unix & NT. - Kết quả pass sẽ là chữ viết thường và không đại diện cho các trường hợp trộn pass thật sự. * Password Sniffing: - Đoán pass là 1 nhiệm vụ khó khăn. - Vì không chỉ phát hiện ra dây của user đăng nhập server mà còn phải chiếm quyền để truy nhập server nữa. - Nếu kẻ tấn công có thể nghe trộm trên NT/2k thì phương pháp tiếp cận này có thể tiết kiệm việc phỏng đoán rất nhiều. * How to sniff SMB Credential: - Chạy chương trình windump (tương đương tcpdump) với câu lệnh: windump -nes 0 -w C:\cehfile tcp[28]=0x72 or tcp[28]=0x73 or tcp[40]=0x72 or tcp[40]=0x73 * Sniffing Hashes Using LophtCrack: * Tool : ScoopLM - Tool này bắt gói chứng thực LM / NTLM trao đổi trên mạng. - Hỗ trợ microsoft-ds, Active Directory, NTLMv2 trên NetBIOS qua TCP/IP, Telnet, IIS (HTTP), and DCOM qua TCP/IP  Password Cracking Tools * Tool: LCP - Mục đích chính của chương trình LCP là kiểm tra và phục hồi mật khẩu user trong Windows NT/2000/XP/2003. - Tính năng : Nhập thông tin tài khoản o Từ máy nội bộ o Từ máy remote o Từ file .SAM () o Từ file .LC o Từ file .LCS o Từ PwDump file o Từ file nghe trộm Phục hồi pass: o Tấn công dictionary o Tấn công Hybrid + Brute force o Brute force * Tool: SID&User - Là chương trình tìm SID và username cho Win NT/2k/XP/2k3 - Tính năng : o Tìm SID với tên acc đã biết. o Tìm tên acc với 1 dãy hay 1 SID đơn lẻ.  * Tool: Ophcrack 2 - Là chương trình crack pass window dựa trên sự cân bằng thời gian nhớ nhanh hơn (faster time-memory trade-off). Nó sử dụng bảng rainbow - Ophrack 2.3 hỗ trợ giao diện người dùng và chạy trên Windows, Mac OS X (Intel CPU) và Linux. - Tính năng: Ophcrack crack 99% : • pass có độ dài 6 hoặc ít hơn • pass vừa chữ vừa số có chiều dài 7 (chữ hoa&thường) • pass vừa chữ vừa số có chiều dài 8 (chữ thường)  * Tool: Crack - Là chương trình đoán pass - Nó được thiết kế để xác định các lỗi không an toàn trong pass của UNIX ( hoặc khác ) bằng cách quét các vùng chứa file pass, tìm user được cho là có pass login đơn giản. - Tính năng : o Sử dụng ít bộ nhớ. o API cho dễ dàng kết hợp với các pass file có dạng (format) tùy ý. o Crack pass bằng brute force. o Hỗ trợ Solaris, Linux, FreeBSD, NetBSD, OSF, and Ultrix * Tool: Access PassView - APV tiết lộ cơ sở dữ liệu pass của tất cả các file mdb có pass bảo vệ được tạo ra với Microsoft Access 95/97/2000/XP. - Nó có thể có ích nếu bạn quên pass truy cập cơ sở dữ liệu và bạn muốn khôi phục lại.Có hai cách để nhận được mật khẩu của các file mdb: o Kéo & Thả o Command-line - Hạn chế: o Trong Access 2k/XP, tiện ích này không thể khôi phục lại mật khẩu có chứa nhiều hơn 18 ký tự o Tiện ích này chỉ hiển thị cơ sở dữ liệu pass chính. Nó có thể không phục hồi pass cấp user. * Tool: Asterisk Logger - AL tiết lộ pass được hiển thị bằng các dấu sao (****) - Tính năng : o Hiển thị các thông tin thêm về pass bị lộ như ngày tháng pass bị lộ, tên ứng dụng chứa pass đó và đường dẫn file thực thi tương ứng. o Cho phép save pass thành file html  * Tool: CHAOS Generator - Là tool tạo pass với độ dài chứa những ký tự tùy ý. - Nó tạo ra các pass bằng chữ, pass bằng số, pass gồm chữ và số hay pass có tất cả ký tự trên keyboard với chiều dài được định sẵn. * Tool: Asterisk Key - Hiển thị các pass dạng **** - Tính năng : o Tiết lộ pass trên dialog box hay trang web o State-of-the-art password recovery engine: tất cả các pass sẽ được phục hồi lập tức. o Hỗ trợ pass nhiều thứ tiếng o Hỗ trợ install/uninstall. * Password Recovery Tool: giải mã pass csdl MS Access - Tiện ích này được thiết kế để giải mã master password chứa trong csdl M.Access  * Password Cracking Countermeasures : Đối phó với việc crack pass - Tuân theo : pass gồm số & chữ dài 8-12 ký tự. - Tạo policy thay đổi pass mỗi tháng. - Cô lập và bảo vệ vật lý các server. - Sử dụng tiện ích SYSKEY để chứa các hash trên đĩa cứng. - Quan sát các server log đề phòng tấn công brute force trên các user acc. Note : Nếu là pass đăng nhập, khi có tấn công brute force, quan sát log sẽ thấy số lượng đăng nhập không thành công của các user acc đó tăng lên đáng kể. Đó là quá trình brute force dò pass. Foran9999 khuyên các bạn nên chỉnh policy giới hạn lại số lần truy nhập. Vd : nếu số lượng truy nhập quá 5 lần thì sẽ khóa, không cho truy cập 1 ngày. Như vậy giảm khả năng attacker đột nhập lấy pass vào ban đêm. J * Do Not Store LAN Manager Hash in SAM Database : - Thay vì chứa user dạng cleartext, win sẽ tạo ra và chứa pass của user bằng 2 cách “cắt nhỏ” pass (hash). - Khi bạn tạo hay đổi pass của user thành pass chứa ít hơn 15 ký tự thì win sẽ tạo ra cả hai loại là LAN Manager hash (LM hash) và Windows NT hash (NT hash). - Các loại hash này sẽ được chứa trong local database của Security Accounts Manager (SAM_quản lý bảo mật acc) hay trong Active Directory (AD). - LM hash thì yếu so với NT hash và dễ bị brute force nhanh hơn. Vì vậy bạn đừng nên để win chứa LM hash của pass. * LM Hash Backward Compatibility: - Các server window nền 2k và 2k3 có thể chứng thực user kết nối với máy tính đang chạy win version nào - Client Win 95/98 thì không sử dụng Kerberos để chứng thực. - So sánh ngược lại thì win 2k và win 2k3 hỗ trợ: o LAN Manager (LM) authentication o Windows NT (NTLM) authentication o NTLM version 2 (NTLMv2) authentication - NTLM, NTLMv2 và Kerberos đều sử dụng NT hash và được biết đến là Unicode Hash. - Giao thức chứng thực LM sử dụng LM Hash - Nó tốt nhất khi chống lưu trữ LM hash nếu bạn không cần nó cho so sánh ngược (backward compatibility). Nếu mạng của bạn chứa win 95, win 98 hay client của Macintosh, bạn phải có kinh nghiệm theo dõi problem nếu bạn chống lưu trữ LM hash. Đang update ................................... ................................... .................................. Theo: ICT24h   |

|

|

|

|